- Why Edgenexus?

- Try

- Products

- Solutions

- Applications

- Resources

COMPARE

READ

WATCH

SEE

Alliances and Partners

- Support

Verdammt verwundbar Web App Testfahrt

Was ist das?

Willkommen zu unserem Testlauf - dieses Dokument bietet Ihnen die Informationen, die Sie benötigen, um das Beste aus dem Testlauf von Damn Vulnerable Web App (DVWA) in Azure herauszuholen.

- DVWA ist eine PHP/MySQL-Webanwendung, deren Hauptziel es ist, ein Hilfsmittel für Sicherheitsexperten zu sein, um ihre Fähigkeiten und Werkzeuge in einer legalen Umgebung zu testen. Wir haben versucht, den Einsatz des DVWA so einfach wie möglich zu gestalten und haben eine Zusatzfunktion entwickelt, die einfach auf den edgeNEXUS ALB-X Load Balancer angewendet werden kann.

Looxy.io ist unser empfohlenes externes Testwerkzeug. Es kann eine Vielzahl von Sicherheits- (und anderen) Tests durchführen. Und das Beste: Es ist kostenlos! looxy.io

Wie funktioniert das?

Der ALB-X ist in der Lage, containerisierte Anwendungen auszuführen, die direkt oder über den Load Balancer Proxy miteinander verbunden werden können. Dieses Image enthält 1 bereits installiertes Add-On, aber Sie können jederzeit zum Appstore gehen und weitere installieren.

Überblick über die Konnektivität

Virtuelle Maschinen, die in der Azure-Cloud eingesetzt werden, verwenden private interne IP-Adressen (NAT-IPs), wie sie auch in einer Standard-Rechenzentrumsumgebung eingesetzt werden würden.

- Um über das öffentliche Internet Zugang zur Ressource zu erhalten, wird eine NAT-Funktion von der zugewiesenen öffentlichen IP-Adresse zur privaten IP-Adresse der virtuellen Maschine ausgeführt. Der Appliance wird eine IP-Adresse zugewiesen, und für den Zugriff auf die verschiedenen Ressourcen werden verschiedene Ports verwendet. Das folgende Diagramm zeigt, wie die verschiedenen Funktionen miteinander kommunizieren. DVWA Online, Verdammte verwundbare Webanwendung.

Docker-Hostname/IP-Adresse und IP-Dienst-Konnektivität

Add-On-Anwendungen, die auf ALB-X eingesetzt werden, kommunizieren mit ALB-X über eine interne docker0-Netzwerkschnittstelle. Ihnen werden automatisch IP-Adressen aus dem internen docker0-Pool zugewiesen.

Ein Host-Name für jede Instanz der Add-On-Anwendung wird über die ALB-X-GUI konfiguriert, bevor die Anwendung gestartet wird. Der ALB-X kann die IP-Adresse von docker0 für die Anwendung über diesen internen Hostnamen auflösen. Verwenden Sie bei der Adressierung der Anwendungscontainer immer den Hostnamen - IPs können sich ändern!

- IP-Dienste, die die private IP-Adresse Azure eth0 verwenden, werden auf dem ALB-X konfiguriert, um den externen Zugriff auf die Add-on-Anwendung zu ermöglichen. Dies ermöglicht die Nutzung der ALB-X-Reverse-Proxy-Funktion, um bei Bedarf SSL-Offload und Port-Übersetzung durchzuführen. Dies sind also alle offenen Ports: ALB-X GUI Management: 27376 DVWA: 80

Zugriff auf die Test Drive GUI

Wenn Sie eine Testfahrt anfordern, wird eine neue Instanz der DVWA-Test-Appliance in Azure erstellt.

- Nach dem Start wird Ihnen der Name des Internet-Hosts mitgeteilt, damit Sie auf die Web-GUI der ALB-X-Plattform zugreifen können, sowie die eindeutige Kombination aus Benutzernamen und Passwort.

Wir empfehlen die Verwendung des Browsers Chrome für diesen Zweck. Zugriff auf den Server

https://host Name:27376

- Da wir ein lokales SSL-Zertifikat für den Verwaltungszugang verwenden, werden Sie in Ihrem Browser aufgefordert, die Sicherheitswarnung zu akzeptieren. Nach der Anmeldung sehen Sie den Bildschirm zur Vorkonfiguration der IP-Dienste.

ALB-X Add-Ons

Klicken Sie im linken Menü auf Bibliothek und wählen Sie Add-Ons. Hier sehen Sie das DVWA-Add-On, das auf der ALB-X-Plattform implementiert wurde.

Er wurde mit einem Container- oder Hostnamen dvwa1 konfiguriert, und Sie können die dynamische IP-Adresse 172.x.x.x docker0 sehen, die beim Start der Anwendung zugewiesen wurde.

- Beachten Sie, dass in der Azure-Umgebung die Schaltflächen für den Zugriff auf die Add-On-GUI nicht verwendet werden. Klicken Sie sich ruhig durch den Rest der ALB-X-GUI-Oberfläche, um sich mit ihr vertraut zu machen.

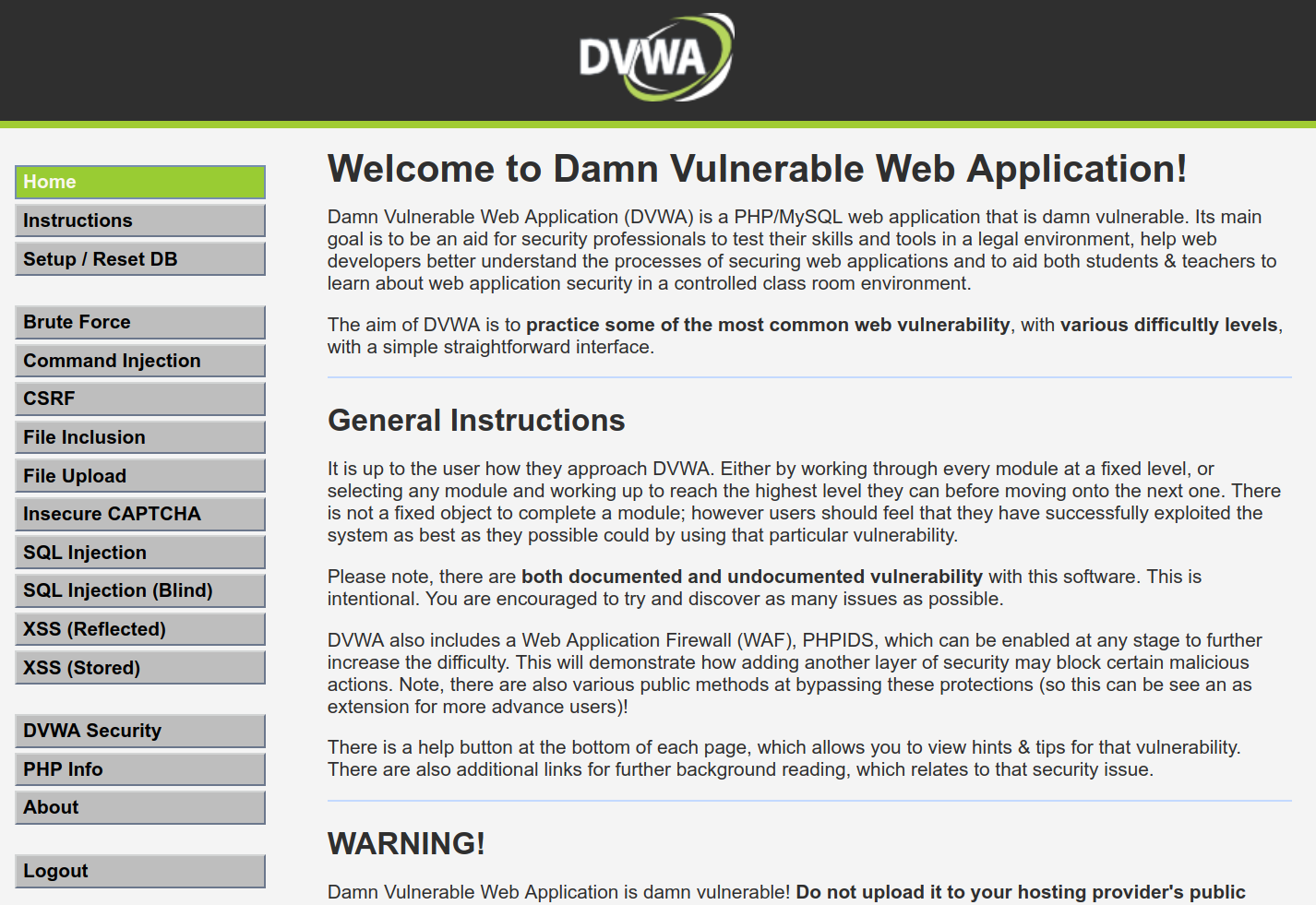

Verdammt anfällige Web-App

Da Sie sich für die DVWA-Funktionalität interessieren, ist es sinnvoll, sich jetzt die DVWA-GUI anzusehen. Der DVWA läuft, wie Sie aus der Benennung der IP-Dienste ersehen können, auf Port 80.

- Wenn Sie Ihre Testfahrtadresse in Ihren Browser eingeben, wird die DVWA-Einrichtungsseite angezeigt.

Klicken Sie auf Datenbank erstellen/zurücksetzen

- Melden Sie sich bei DVWA mit den Standard-Anmeldedaten admin / Passwort an.

- Sie sind nun bei DVWA als Administrator angemeldet.

Die Standardsicherheitsstufe für DVWA ist "Unmöglich", so dass es keine Schwachstellen aufweist.

- Sie sollten die Stufe auf niedrig setzen, indem Sie im Menü DVWA-Sicherheit die Option "Niedrig" aus der Dropdown-Liste auswählen und auf "Senden" klicken. DVWA ist nun für den Einsatz als Schwachstellen-Testobjekt gerüstet und bereit.

Befehlsinjektion

Wir werden versuchen, eine der DVWA-Schwachstellen auszunutzen. Wie wir sehen können, gibt es eine Seite in DVWA, auf der wir jede IP-Adresse anpingen können. Lassen Sie uns prüfen, ob DVWA die Validierung der Eingabeparameter im Sicherheitsmodus "Niedrig" durchführt. Geben Sie in das Eingabefeld für die IP-Adresse "127.0.0.1; cat /etc/passwd" ein.

Voilà, wir haben erfolgreich ein beliebiges Kommando injiziert und eine Liste der im Betriebssystem registrierten Benutzer erhalten.

- Es gibt viele Online-Ressourcen über die Verwendung von DVWA, die Ihnen helfen können, Ihre Kenntnisse über die Sicherheit von Webanwendungen zu verbessern. Wir freuen uns über Ihr Feedback und unterstützen Sie gerne bei der Einrichtung Ihrer eigenen WAF-Produktionsimplementierung. Bei Fragen wenden Sie sich bitte an pre-sales@edgenexus.io

Verdammte verwundbare Web-App (DVWA)

Ein konfigurierbarer Ziel-Webserver, der zum Testen Ihrer WAF und Ihres Angriffswerkzeugs verwendet werden kann

ZAP Web Application Attack Tool

Web Application Attack Tool ist ein Schwachstellen-Scanner auf Basis von OWASP ZAP

Wir würden uns freuen, von Ihnen zu hören

- Die Leute sagen, wir seien sachkundig und freundlich, aber das können Sie selbst beurteilen.

Nehmen Sie uns nicht beim Wort - machen Sie einen kostenlosen Test

Hardware, Software oder sogar Ihr eigenes Online-Image mit einer vollständigen Testumgebung.

Lassen Sie uns einfach wissen, was Sie brauchen

hier

LÖSUNGEN

APP STORE