La page Bibliothèque > Authentification vous permet de configurer des serveurs d'authentification et de créer des règles d'authentification avec des options pour Basic ou Forms côté client et NTLM ou BASIC côté serveur.

Configuration de l'authentification - Un flux de travail

Veuillez effectuer les étapes suivantes au minimum pour appliquer l'authentification à votre service.

1. Créez un serveur d'authentification.

2. Créez une règle d'authentification qui utilise un serveur d'authentification.

3. Créez une règle flightPATH qui utilise une règle d'authentification.

4. Appliquer la règle flightPATH à un service

Serveurs d'authentification

Pour mettre en place une méthode d'authentification fonctionnelle, nous devons d'abord configurer un serveur d'authentification.

· Cliquez sur le bouton Ajouter un serveur.

· Cette action produira une ligne vierge prête à être complétée.

|

Option

|

Description

|

|

Nom

|

Donnez à votre serveur un nom à des fins d'identification - ce nom est utilisé dans les règles

|

|

Description

|

Ajouter une description

|

|

Méthode d'authentification

|

Choisissez une méthode d'authentification

LDAP - LDAP de base avec des noms d'utilisateur et des mots de passe envoyés en texte clair au serveur LDAP.

LDAP-MD5 - LDAP de base avec le nom d'utilisateur en texte clair et le mot de passe haché MD5 pour une sécurité accrue.

LDAPS - LDAP sur SSL. Envoie le mot de passe en clair dans un tunnel crypté entre l'ADC et le serveur LDAP.

LDAPS-MD5 - LDAP sur SSL. Le mot de passe est haché en MD5 pour plus de sécurité dans un tunnel crypté entre l'ADC et le serveur LDAP.

|

|

Domaine

|

Ajoutez le nom de domaine du serveur LDAP.

|

|

Adresse du serveur

|

Ajouter l'adresse IP ou le nom d'hôte du serveur d'authentification

LDAP - Adresse IPv4 ou nom d'hôte.

LDAP-MD5 - nom d'hôte uniquement (l'adresse IPv4 ne fonctionnera pas)

LDAPS - adresse IPv4 ou nom d'hôte.

LDAPS-MD5 - nom d'hôte uniquement (l'adresse IPv4 ne fonctionne pas).

|

|

Port

|

Utilisez le port 389 pour LDAP et le port 636 pour LDAPS par défaut. Il n'est pas nécessaire d'ajouter le numéro de port pour LDAP et LDAPS. Lorsque d'autres méthodes seront disponibles, vous pourrez les configurer ici

|

|

Conditions de recherche

|

Les conditions de recherche doivent être conformes à la norme RFC 4515. Exemple :

(MemberOf=CN=Phone- VPN,CN=Users,DC=mycompany,DC=local).

|

|

Base de recherche

|

Cette valeur est le point de départ de la recherche dans la base de données LDAP.

Exemple dc=mycompany,dc=local

|

|

Format de connexion

|

Utilisez le format de connexion dont vous avez besoin.

Nom d'utilisateur - avec ce format choisi, vous ne devez saisir que le nom d'utilisateur. Toutes les informations d'utilisateur et de domaine saisies par l'utilisateur sont supprimées, et les informations de domaine du serveur sont utilisées.

Nom d'utilisateur et domaine - L'utilisateur doit saisir la syntaxe complète du domaine et du nom d'utilisateur. Exemple : mycompany\gchristie OU someone@mycompany. Les informations relatives au domaine saisies au niveau du serveur sont ignorées.

Blanc - le CDA acceptera tout ce que l'utilisateur saisit et l'enverra au serveur d'authentification. Cette option est utilisée lorsque vous utilisez MD5.

|

|

Phrase de passe

|

Cette option n'est pas utilisée dans cette version.

|

|

Temps mort

|

Non utilisé dans cette version

|

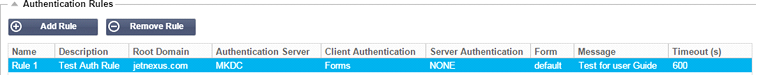

Règles d'authentification

L'étape suivante consiste à créer les règles d'authentification à utiliser avec la définition du serveur.

|

Champ

|

Description

|

|

Nom

|

Ajoutez un nom approprié pour votre règle d'authentification.

|

|

Description

|

Ajoutez une description appropriée.

|

|

Domaine de la racine

|

Cette option doit être laissée vide, sauf si vous avez besoin d'une signature unique pour les sous-domaines.

|

|

Serveur d'authentification

|

Il s'agit d'une boîte déroulante contenant les serveurs que vous avez configurés.

|

|

Authentification du client :

|

Choisissez la valeur appropriée à vos besoins :

Basic (401) - Cette méthode utilise la méthode d'authentification standard 401

Formulaires - ceci présentera le formulaire par défaut du CDA à l'utilisateur. Dans le formulaire, vous pouvez ajouter un message. Vous pouvez sélectionner un formulaire que vous avez téléchargé en utilisant la section ci-dessous.

|

|

Authentification du serveur

|

Choisissez la valeur appropriée.

Aucun - si votre serveur ne dispose d'aucune authentification existante, sélectionnez ce paramètre. Ce paramètre signifie que vous pouvez ajouter des capacités d'authentification à un serveur qui n'en avait aucune auparavant.

Basic - si l'authentification de base (401) est activée sur votre serveur, sélectionnez BASIC.

NTLM - si l'authentification NTLM est activée sur votre serveur, sélectionnez NTLM.

|

|

Formulaire

|

Choisissez la valeur appropriée

Défaut - En sélectionnant cette option, le CDA utilisera sa forme intégrée.

Personnalisé - vous pouvez ajouter un formulaire que vous avez conçu et le sélectionner ici.

|

|

Message

|

Ajoutez un message personnel au formulaire.

|

|

Délai d'attente

|

Ajoutez un délai d'attente à la règle, après lequel l'utilisateur devra s'authentifier à nouveau. Notez que le paramètre Timeout n'est valable que pour l'authentification basée sur les formulaires.

|

Ouverture de session unique

Si vous souhaitez fournir une authentification unique aux utilisateurs, remplissez la colonne Domaine racine avec votre domaine. Dans cet exemple, nous avons utilisé edgenexus.io. Nous pouvons maintenant avoir plusieurs services qui utiliseront edgenexus.io comme domaine racine, et vous ne devrez vous connecter qu'une seule fois. Si nous considérons les services suivants :

· Sharepoint.monentreprise.com

· usercentral. mycompany.com

· appstore. mycompany.com

Ces services peuvent résider sur un seul VIP ou être répartis sur 3 VIP. Un utilisateur accédant à usercentral. mycompany.com pour la première fois se verra présenter un formulaire lui demandant de se connecter en fonction de la règle d'authentification utilisée. Le même utilisateur peut ensuite se connecter à appstore. mycompany.com et sera authentifié automatiquement par le CDA. Vous pouvez définir le délai d'attente, qui forcera l'authentification une fois cette période d'inactivité atteinte.

Formulaires

Cette section vous permettra de télécharger un formulaire personnalisé.

Comment créer votre formulaire personnalisé

Bien que le formulaire de base fourni par le CDA soit suffisant pour la plupart des besoins, il y aura des occasions où les entreprises souhaiteront présenter leur propre identité à l'utilisateur. Vous pouvez créer votre formulaire personnalisé qui sera présenté aux utilisateurs pour qu'ils le remplissent dans de tels cas. Ce formulaire doit être au format HTM ou HTML.

|

Option

|

Description

|

|

Nom

|

nom du formulaire = loginform

action = %JNURL

Méthode = POST

|

|

Nom d'utilisateur :

|

Syntaxe : name = "JNUSER"

|

|

Mot de passe :

|

name="JNPASS"

|

|

Message facultatif1 :

|

%JNMESSAGE

|

|

Message facultatif2 :

|

%JNAUTHMESSAGE%

|

|

Images

|

Si vous souhaitez ajouter une image, veuillez l'ajouter en ligne en utilisant le codage Base64.

|

Exemple de code html d'un formulaire très basique et simple

<HTML>

<HEAD>

<TITLE>SAMPLE AUTH FORM</TITLE>

</HEAD>

<BODY>

%JNMESSAGE%<br>

<form name="loginform" action="%JNURL%" method="post"> USER : <input type="text" name="JNUSER" size="20" value=""></br>

PASS : <input type="password" name="JNPASS" size="20" value=""></br>

<input type="submit" name="submit" value="OK">

</form>

</BODY>

</HTML>

Ajout d'un formulaire personnalisé

Une fois que vous avez créé un formulaire personnalisé, vous pouvez l'ajouter en utilisant la section Formulaires.

1. Choisissez un nom pour votre formulaire

2. Recherchez localement votre formulaire

3. Cliquez sur Télécharger

Prévisualisation de votre formulaire personnalisé

Pour visualiser le formulaire personnalisé que vous venez de télécharger, vous le sélectionnez et cliquez sur Aperçu. Vous pouvez également utiliser cette section pour supprimer les formulaires qui ne sont plus nécessaires.