La página Biblioteca > Autenticación le permite configurar servidores de autenticación y crear reglas de autenticación con opciones para Basic o Forms del lado del cliente y NTLM o BASIC del lado del servidor.

Configuración de la autenticación - Un flujo de trabajo

Por favor, realice los siguientes pasos como mínimo para aplicar la autenticación a su servicio.

1. Crear un servidor de autenticación.

2. Cree una regla de autenticación que utilice un servidor de autenticación.

3. Cree una regla flightPATH que utilice una regla de autenticación.

4. Aplicar la regla flightPATH a un Servicio

Servidores de autenticación

Para configurar un método de autenticación que funcione, primero debemos configurar un servidor de autenticación.

· Haga clic en el botón Añadir servidor.

· Esta acción producirá una fila en blanco lista para ser completada.

|

Opción

|

Descripción

|

|

Nombre

|

Asigne un nombre a su servidor para identificarlo: este nombre se utiliza en las reglas

|

|

Descripción

|

Añadir una descripción

|

|

Método de autenticación

|

Elija un método de autenticación

LDAP - LDAP básico con nombres de usuario y contraseñas enviados en texto claro al servidor LDAP.

LDAP-MD5 - LDAP básico con el nombre de usuario en texto claro y la contraseña con hash MD5 para aumentar la seguridad.

LDAPS - LDAP sobre SSL. Envía la contraseña en texto claro dentro de un túnel cifrado entre el ADC y el servidor LDAP.

LDAPS-MD5 - LDAP sobre SSL. La contraseña es MD5 hash para mayor seguridad dentro de un túnel cifrado entre el ADC y el servidor LDAP

|

|

Dominio

|

Añada el nombre de dominio del servidor LDAP.

|

|

Dirección del servidor

|

Añadir la dirección IP o el nombre de host del servidor de autenticación

LDAP - Dirección IPv4 o nombre de host.

LDAP-MD5 - sólo nombre de host (la dirección IPv4 no funcionará)

LDAPS - Dirección IPv4 o nombre de host.

LDAPS-MD5 - sólo nombre de host (la dirección IPv4 no funcionará).

|

|

Puerto

|

Utilice el puerto 389 para LDAP y el puerto 636 para LDAPS por defecto. No es necesario añadir el número de puerto para LDAP y LDAPS. Cuando otros métodos estén disponibles, podrá configurarlos aquí

|

|

Condiciones de búsqueda

|

Las condiciones de búsqueda deben ajustarse al RFC 4515. Ejemplo:

(MemberOf=CN=Phone- VPN,CN=Users,DC=mycompany,DC=local).

|

|

Base de búsqueda

|

Este valor es el punto de partida para la búsqueda en la base de datos LDAP.

Ejemplo dc=miempresa,dc=local

|

|

Formato de inicio de sesión

|

Utilice el formato de inicio de sesión que necesite.

Nombre de usuario: con este formato elegido, sólo es necesario introducir el nombre de usuario. Cualquier información de usuario y dominio introducida por el usuario se elimina, y se utiliza la información de dominio del servidor.

Nombre de usuario y dominio - El usuario debe introducir la sintaxis completa de dominio y nombre de usuario. Ejemplo: miempresa\gchristie O alguien@miempresa. La información de dominio introducida a nivel de servidor se ignora.

En blanco: el ADC aceptará todo lo que el usuario introduzca y lo enviará al servidor de autenticación. Esta opción se utiliza cuando se usa MD5.

|

|

Frase de acceso

|

Esta opción no se utiliza en esta versión.

|

|

Tiempo muerto

|

No se utiliza en esta versión

|

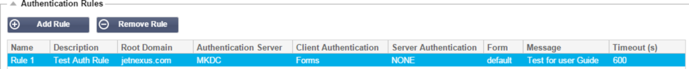

Normas de autenticación

La siguiente etapa consiste en crear las reglas de autenticación para utilizarlas con la definición del servidor.

|

Campo

|

Descripción

|

|

Nombre

|

Añada un nombre adecuado para su regla de autenticación.

|

|

Descripción

|

Añade una descripción adecuada.

|

|

Dominio de la raíz

|

Debe dejarse en blanco a menos que necesite un inicio de sesión único en los subdominios.

|

|

Servidor de autenticación

|

Se trata de un cuadro desplegable que contiene los servidores que ha configurado.

|

|

Autenticación de clientes:

|

Elija el valor adecuado a sus necesidades:

Básico (401) - Este método utiliza el método de autenticación estándar 401

Formularios - esto presentará el formulario por defecto del CAD al usuario. Dentro del formulario, puede añadir un mensaje. Puede seleccionar un formulario que haya cargado utilizando la sección siguiente.

|

|

Autenticación del servidor

|

Elija el valor adecuado.

Ninguno - si su servidor no tiene ninguna autenticación existente, seleccione esta configuración. Esta configuración significa que puede añadir capacidades de autenticación a un servidor que anteriormente no tenía ninguna.

Básico: si su servidor tiene activada la autenticación básica (401), seleccione BÁSICO.

NTLM: si su servidor tiene activada la autenticación NTLM, seleccione NTLM.

|

|

Formulario

|

Elija el valor adecuado

Por defecto - Al seleccionar esta opción, el CAD utilizará su forma incorporada.

Personalizado: puede añadir un formulario que haya diseñado y seleccionarlo aquí.

|

|

Mensaje

|

Añade un mensaje personal al formulario.

|

|

Tiempo de espera

|

Añada un tiempo de espera a la regla, después del cual el usuario deberá autenticarse de nuevo. Tenga en cuenta que la configuración del tiempo de espera sólo es válida para la autenticación basada en formularios.

|

Inicio de sesión único

Si desea proporcionar un inicio de sesión único para los usuarios, complete la columna Dominio raíz con su dominio. En este ejemplo, hemos utilizado edgenexus.io. Ahora podemos tener múltiples servicios que utilizarán edgenexus.io como dominio raíz, y sólo tendrán que iniciar sesión una vez. Si consideramos los siguientes servicios:

· Sharepoint.mycompany.com

· usercentral. mycompany.com

· appstore. mycompany.com

Estos servicios pueden residir en una VIP o pueden estar distribuidos en 3 VIPs. Un usuario que acceda a usercentral. mycompany.com por primera vez recibirá un formulario que le pedirá que se conecte dependiendo de la regla de autenticación utilizada. El mismo usuario puede conectarse a appstore. mycompany.com y será autenticado automáticamente por el ADC. Se puede establecer el tiempo de espera, que forzará la autenticación una vez alcanzado este periodo de inactividad.

Formularios

Esta sección le permitirá cargar un formulario personalizado.

Cómo crear su formulario personalizado

Aunque el formulario básico que proporciona el CAD es suficiente para la mayoría de los propósitos, habrá ocasiones en las que las empresas deseen presentar su propia identidad al usuario. Puede crear su propio formulario personalizado que se presentará a los usuarios para que lo rellenen en esos casos. Este formulario debe estar en formato HTM o HTML.

|

Opción

|

Descripción

|

|

Nombre

|

nombre del formulario = loginform

acción = %JNURL%

Método = POST

|

|

Nombre de usuario

|

Sintaxis: name = "JNUSER"

|

|

Contraseña:

|

name="JNPASS"

|

|

Mensaje opcional1:

|

%JNMESSAGE%.

|

|

Mensaje opcional2:

|

%JNAUTHMESSAGE%.

|

|

Imágenes

|

Si desea añadir una imagen, añádala en línea utilizando la codificación Base64.

|

Ejemplo de código html de un formulario muy básico y sencillo

<HTML>

<CABECERA>

<TÍTULO>FORMULARIO DE AUTENTIFICACIÓN DE EJEMPLO</TÍTULO>

<HEAD>

<BODY>

%JNMESSAGE%<br>

<form name="loginform" action="%JNURL%" method="post"> USER: <input type="text" name="JNUSER" size="20" value=""></br>

PASS: <input type="password" name="JNPASS" size="20" value=""></br>

<input type="submit" name="submit" value="OK">

</form>

</BODY>

</HTML>

Añadir un formulario personalizado

Una vez que haya creado un formulario personalizado, puede añadirlo utilizando la sección Formularios.

1. Elija un nombre para su formulario

2. Busque su formulario a nivel local

3. Haga clic en Cargar

Vista previa de su formulario personalizado

Para ver el formulario personalizado que acaba de cargar, lo selecciona y hace clic en Vista previa. También puede utilizar esta sección para eliminar los formularios que ya no sean necesarios.