|

|||||

|

|||||

|

|

|||||||

|

|||||||

|

|

Option

|

Beschreibung

|

|

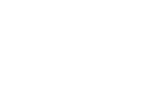

Methode

|

Wählen Sie eine Authentifizierungsmethode

LDAP - einfaches LDAP mit Benutzernamen und Kennwörtern, die im Klartext an den LDAP-Server gesendet werden.

LDAP-MD5 - einfaches LDAP mit Benutzernamen im Klartext und Passwort mit MD5-Hash für erhöhte Sicherheit.

LDAPS - LDAP über SSL. Sendet das Passwort im Klartext innerhalb eines verschlüsselten Tunnels zwischen dem ADC und dem LDAP-Server.

LDAPS-MD5 - LDAP über SSL. Das Passwort wird für zusätzliche Sicherheit innerhalb eines verschlüsselten Tunnels zwischen dem ADC und dem LDAP-Server mit einem MD5-Hash versehen.

|

|

Name

|

Geben Sie Ihrem Server einen Namen zur Identifizierung - dieser Name wird in allen Regeln verwendet.

|

|

Server-Adresse

|

Fügen Sie die IP-Adresse oder den Hostnamen des Authentifizierungsservers hinzu

|

|

Hafen

|

Für LDAP und LDAPS sind die Ports standardmäßig auf 389 und 636 eingestellt.

Für Radius ist der Hafen im Allgemeinen 1812.

Für SAML werden die Ports in der ADC festgelegt.

|

|

Bereich

|

Geben Sie den Domänennamen für den LDAP-Server ein.

|

|

Anmeldeformat

|

Verwenden Sie das gewünschte Anmeldeformat.

Benutzername - bei diesem Format müssen Sie nur den Benutzernamen eingeben. Alle vom Benutzer eingegebenen Benutzer- und Domäneninformationen werden gelöscht, und die Domäneninformationen vom Server werden verwendet.

Benutzername und Domäne - Der Benutzer muss die gesamte Syntax für Domäne und Benutzernamen eingeben. Beispiel: mycompany\jdoe OR jdoe@mycompany. Die auf der Serverebene eingegebenen Domäneninformationen werden ignoriert.

Leer - die ADC akzeptiert alle Eingaben des Benutzers und sendet sie an den Authentifizierungsserver. Diese Option wird bei der Verwendung von MD5 verwendet.

|

|

Beschreibung

|

Eine Beschreibung hinzufügen

|

|

Suche Basis

|

Dieser Wert ist der Ausgangspunkt für die Suche in der LDAP-Datenbank.

Beispiel dc=meineFirma,dc=lokal

|

|

Suche Bedingung

|

Die Suchbedingungen müssen dem RFC 4515 entsprechen. Beispiel:

(MemberOf=CN=Phone- VPN,CN=Users,DC=mycompany,DC=local).

|

|

Benutzer suchen

|

Führen Sie eine Suche nach einem Domänenadministrator-Benutzer innerhalb des Verzeichnisservers durch.

|

|

Passwort

|

Passwort für den Domänenadmin-Benutzer.

|

|

Tote Zeit

|

Die Zeitspanne, nach der ein inaktiver Server wieder als aktiv markiert wird

|

|

Option

|

Beschreibung

|

|

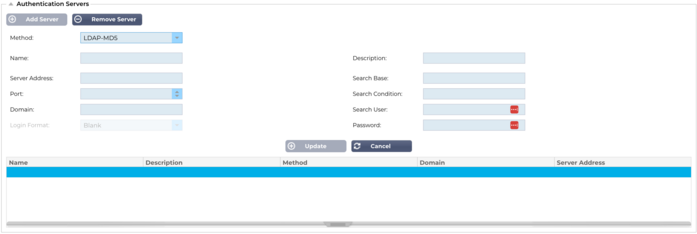

Methode

|

Wählen Sie eine Authentifizierungsmethode

LDAP - einfaches LDAP mit Benutzernamen und Kennwörtern, die im Klartext an den LDAP-Server gesendet werden.

LDAP-MD5 - einfaches LDAP mit Benutzernamen im Klartext und Passwort MD5-gehasht für erhöhte Sicherheit.

LDAPS - LDAP über SSL. Sendet das Passwort im Klartext innerhalb eines verschlüsselten Tunnels zwischen dem ADC und dem LDAP-Server.

LDAPS-MD5 - LDAP über SSL. Das Passwort wird für zusätzliche Sicherheit innerhalb eines verschlüsselten Tunnels zwischen dem ADC und dem LDAP-Server mit einem MD5-Hash versehen.

|

|

Name

|

Geben Sie Ihrem Server einen Namen zur Identifizierung - dieser Name wird in allen Regeln verwendet.

|

|

Identitätsanbieter

|

|

|

IdP-Zertifikat-Abgleich

|

Der IdP-Zertifikatsabgleich bezieht sich auf den Prozess der Überprüfung, ob das von einem Identitätsanbieter (IdP) zum Signieren von SAML-Assertions verwendete digitale Zertifikat mit dem Zertifikat übereinstimmt, dem der Dienstanbieter (SP) vertraut. Diese Validierung stellt sicher, dass der IdP legitim ist und dass die von ihm gesendeten Assertions authentisch und unverändert sind. Der SP speichert in der Regel das Zertifikat des IdP in seinen Metadaten und vergleicht das in die SAML-Assertions eingebettete Zertifikat mit dem gespeicherten, um eine Übereinstimmung festzustellen.

|

|

IdP-Entitäts-ID

|

Eine SAML IdP Entity ID ist ein weltweit eindeutiger Bezeichner, der als endgültige Adresse für einen Identity Provider (IdP) innerhalb des Security Assertion Markup Language (SAML) Ökosystems dient. Bei dieser Kennung handelt es sich in der Regel um eine URL oder URI, die den IdP eindeutig von anderen an SAML-basierten Authentifizierungs- und Autorisierungsprozessen beteiligten Einheiten unterscheidet. Er spielt eine entscheidende Rolle beim Aufbau von Vertrauen und bei der Erleichterung der sicheren Kommunikation zwischen IdPs, Dienstanbietern (SPs) und Benutzern.

|

|

IdP SSO-URL

|

Eine IdP SSO-URL, kurz für Single Sign-On URL, ist eine spezifische Endpunkt-URL, die von einem Identitätsanbieter (IdP) bereitgestellt wird und als Authentifizierungs-Gateway für die Initiierung von Single Sign-On (SSO)-Sitzungen dient. Wenn ein Benutzer zu dieser URL weitergeleitet wird, fordert der IdP ihn auf, sich mit seinen Anmeldeinformationen zu authentifizieren, und leitet ihn nach erfolgreicher Authentifizierung mit einer Behauptung, die seine Identitätsinformationen enthält, an den Dienstanbieter (SP) zurück. Diese Behauptung wird dann vom SP validiert, so dass der Benutzer auf die Ressourcen des SP zugreifen kann, ohne sich erneut authentifizieren zu müssen.

|

|

IdP Abmelde-URL

|

Die SAML IdP Log off URL ist ein spezifischer Endpunkt auf dem Identity Provider (IdP), der den Abmeldeprozess für Single Sign-On (SSO) Sitzungen initiiert und verwaltet. Wenn ein Benutzer in einer Anwendung auf die Abmeldeschaltfläche klickt, leitet die Anwendung den Benutzer an die Abmelde-URL des IdP weiter. Der IdP macht dann die Sitzung des Benutzers bei allen vertrauenden Parteien ungültig, die mit der SSO-Authentifizierung verbunden sind, und sendet eine Abmeldeantwort zurück an die Anwendung, wodurch der Benutzer effektiv bei allen verbundenen Anwendungen abgemeldet wird.

|

|

IdP-Zertifikat

|

Ein SAML-IdP-Zertifikat ist ein digitales X.509-Zertifikat, das von einer vertrauenswürdigen Stelle für einen Identitätsanbieter (IdP) ausgestellt wird, der an SAML-Authentifizierungsprotokollen (Security Assertion Markup Language) teilnimmt. Dieses Zertifikat dient als sicheres Mittel zur Überprüfung der Identität des IdP und zur Authentifizierung der Integrität und Vertraulichkeit von SAML-Nachrichten, die zwischen dem IdP und Dienstanbietern (SPs) ausgetauscht werden.

Sie können das IdP-Zertifikat, das Sie im ADC installiert haben, über das Dropdown-Menü auswählen.

|

|

Beschreibung

|

Eine Beschreibung für die Definition.

|

|

Benutzer suchen

|

Führen Sie eine Suche nach einem Domänen-Admin-Benutzer durch.

|

|

Passwort

|

Zum Festlegen des Passworts für den Benutzer admin.

|

|

Server-Anbieter

|

|

|

SP Entitäts-ID

|

Eine SP Entity ID ist ein eindeutiger Bezeichner, der als globale Adresse für einen bestimmten Service Provider (SP) im Kontext des SAML-Protokolls dient. Es handelt sich um eine standardisierte Methode zur Identifizierung eines SP und in der Regel um eine URL oder einen anderen URI, der die SAML-Metadaten des SP aufzeigt, die wichtige Informationen wie Verschlüsselungszertifikate und Authentifizierungsendpunkte enthalten.

|

|

SP-Signatur-Zertifikat

|

Ein SAML SP Signing Certificate ist ein X.509-Zertifikat, das von einem Service Provider (SP) zum Signieren von SAML-Antworten verwendet wird, um die Authentizität und Integrität der zwischen dem SP und dem Identity Provider (IdP) während der SSO-Authentifizierung (Single Sign-On) ausgetauschten Nachrichten sicherzustellen. Der SP signiert die Antwort mit seinem privaten Schlüssel, und der IdP überprüft die Signatur mit dem öffentlichen Schlüssel, der dem Zertifikat zugeordnet ist, und bestätigt so die Identität des Absenders und die Unverfälschtheit des Inhalts der Nachricht.

|

|

SP Zeitüberschreitung der Sitzung

|

SP-Sitzungszeitüberschreitung bezieht sich auf die maximale Dauer, für die die Authentifizierungssitzung eines Benutzers auf der Seite des Dienstanbieters (SP) nach erfolgreicher einmaliger Anmeldung (SSO) über einen Identitätsanbieter (IdP) als gültig betrachtet wird. Nach Ablauf dieser Zeitspanne beendet der Dienstanbieter die Sitzung und fordert den Benutzer auf, sich erneut zu authentifizieren, um wieder Zugang zu geschützten Ressourcen zu erhalten. Dieser Mechanismus trägt zum Schutz vor unbefugtem Zugriff bei und stellt sicher, dass Benutzersitzungen nicht über längere Zeiträume ungenutzt sind.

|