Der SSL-Konfigurationsmanager

Ab Version 196X gibt es eine neue und einfachere Methode zur Konfiguration und Verwaltung von SSL-Zertifikaten und Zertifikatsanfragen.

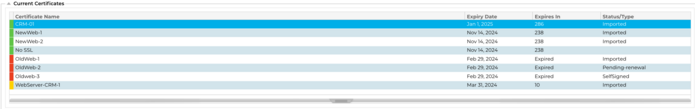

Der SSL-Konfigurationsmanager besteht aus drei Hauptbereichen.

Der Bereich für die Zertifikatsauflistung

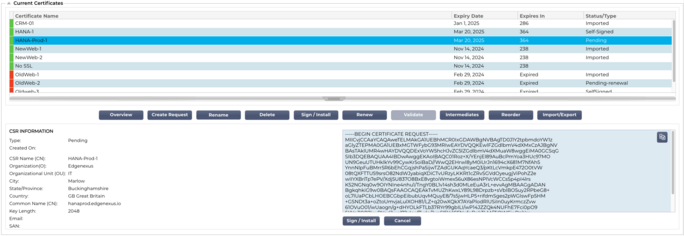

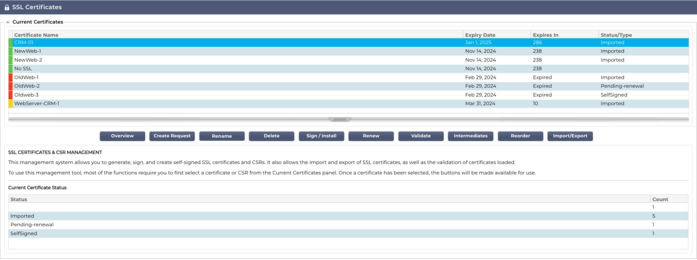

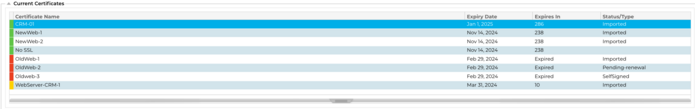

Auf der oberen Seite des Managers werden die SSL-Zertifikate angezeigt, die zur Verwendung zur Verfügung stehen oder auf die Aktivierung durch eine vertrauenswürdige Stelle warten.

Auf der oberen Seite des Managers werden die SSL-Zertifikate angezeigt, die zur Verwendung zur Verfügung stehen oder auf die Aktivierung durch eine vertrauenswürdige Stelle warten. Die Zertifikate werden in einer vierspaltigen Anzeige dargestellt, die den Zertifikatsnamen, das Ablaufdatum, "Läuft ab in" (Anzahl der Tage bis zum Ablauf) und den Status/Typ des Zertifikats enthält.

Farb-Codes

Wie Sie sehen können, zeigt jede Zeile eine Bescheinigung zusammen mit einem farbcodierten Block. Nachstehend finden Sie eine Tabelle, die die verschiedenen farbcodierten Blöcke und ihre Bedeutung zeigt.

|

Farbcode

|

Bedeutung

|

|

|

Das Zertifikat ist aktuell und hat noch mehr als 60 Tage bis zum Ablaufdatum

|

|

|

Das Zertifikat wird in weniger als 30 Tagen ablaufen

|

|

|

Das Zertifikat hat noch zwischen 30 und 60 Tagen Gültigkeit

|

|

|

Das Zertifikat läuft in Kürze ab und hat noch <1 Tag Zeit

|

|

|

Das Zertifikat ist abgelaufen

|

Zertifikat/CSR-Informationsanzeige

Wenn Sie auf ein Zertifikat oder eine CSR klicken, werden die entsprechenden Informationen im unteren Bereich angezeigt. Siehe Abbildung unten.

Die Aktionsschaltflächen und Konfigurationsbereiche

Es gibt eine Reihe von Aktionsschaltflächen, die verfügbar sind und ins Spiel kommen, wenn ein Zertifikat in der Liste ausgewählt wird.

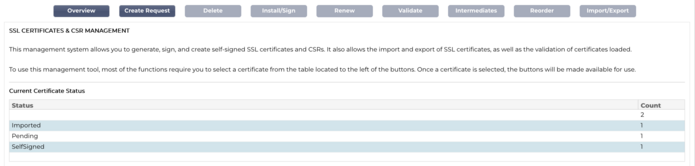

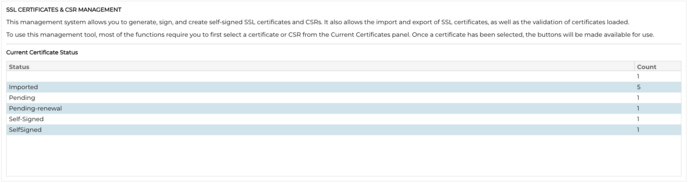

Übersicht

Die Schaltfläche Übersicht zeigt im unteren Bereich eine Gesamtsituation der Zertifikate an. Im Gegensatz zu anderen Aktionen ist die Schaltfläche "Übersicht" unabhängig und erfordert nicht die Auswahl eines Zertifikats.

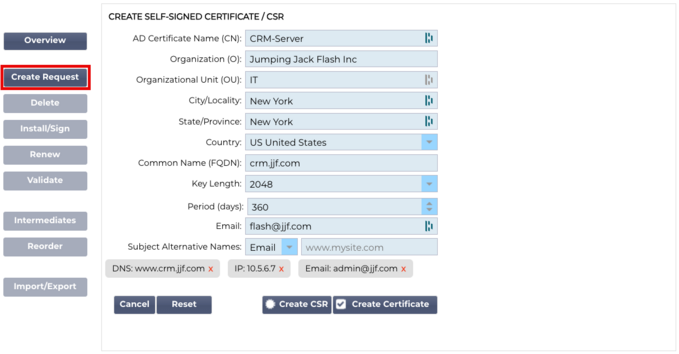

Anfrage erstellen

Wenn Sie ein selbstsigniertes Zertifikat oder einen CSR erstellen möchten, müssen Sie auf die Schaltfläche Antrag erstellen klicken. Daraufhin wird ein allgemeines Eingabefeld angezeigt, in dem Sie alle erforderlichen Angaben machen können.

AD-Zertifikatsname (CN)

Dies ist ein beschreibendes Feld, das zur Anzeige des Namens der Bescheinigung in der ADC verwendet wird. Der Feldeintrag sollte alphanumerisch ohne Leerzeichen angegeben werden.

Organisation (O)

Dieses Feld wird verwendet, um den Namen der Organisation anzugeben, die das Zertifikat verwenden wird.

Organisatorische Einheit (OE)

Dies ist ein fakultatives Feld, das normalerweise zur Angabe der Abteilung oder Organisationseinheit verwendet wird.

Stadt/Gemeinde

Wie der Name schon sagt, geben die Benutzer in der Regel an, wo sich die Organisation befindet.

Staat/Provinz

Geben Sie in diesem Feld das Bundesland, den Bezirk oder die Provinz an.

Land

Dieses Feld ist obligatorisch und muss durch Auswahl des Landes, in dem das Zertifikat verwendet werden soll, ausgefüllt werden. Bitte stellen Sie sicher, dass die hier gemachten Angaben korrekt sind.

Allgemeiner Name (FQDN)

Dies ist ein wichtiges Feld, in dem der vollständig qualifizierte Domänenname (FQDN) des Servers/der Server angegeben wird, der/die durch das Zertifikat geschützt werden soll(en). Dies kann z. B. www.edgenexus.io, edgenexus.io oder sogar ein Platzhalter *.edgenexus.io sein. Sie können auch eine IP-Adresse verwenden, wenn Sie das Zertifikat an diese binden möchten.

Schlüssel Länge

Wird verwendet, um die Länge des Verschlüsselungsschlüssels für das SSL-Zertifikat anzugeben.

Zeitraum (Tage)

Die Länge der Zertifikatsgültigkeit in Tagen. Nach Ablauf dieser Frist ist das Zertifikat nicht mehr funktionsfähig.

E-Mail

Dies ist die administrative E-Mail-ID, die für das Zertifikat verwendet wird.

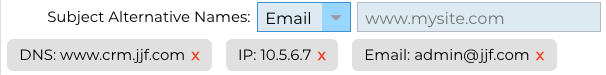

Thema alternative Namen (SAN)

Subject Alternative Name (SAN) ist eine Erweiterung von SSL-Zertifikaten, mit der mehrere Domainnamen unter einem einzigen Zertifikat geschützt werden können. Diese Funktion ist besonders nützlich für die Absicherung von Websites mit mehreren Subdomains oder verschiedenen Domainnamen und ermöglicht einen schlankeren und kostengünstigeren Ansatz für die SSL-Verwaltung. Durch die Einbeziehung von SANs kann ein einziges SSL-Zertifikat eine Vielzahl von Domainnamen und Subdomains abdecken, wodurch die Notwendigkeit einzelner Zertifikate für jede Webadresse entfällt, was den Prozess der Sicherung der Webkommunikation vereinfacht und die Datenverschlüsselung über verschiedene Domains hinweg gewährleistet.

Dieses Feld besteht aus zwei Elementen, einem Dropdown-Feld, das die Auswahl des SAN-Typs ermöglicht, und einem Textfeld zur Angabe des Wertes.

Der EdgeADC verfügt über die folgenden SANs, die verwendet werden können: DNS, IP-Adresse, Email-Adresse und URI. Sie können mehrere SANs für ein Zertifikat oder eine CSR auswählen und angeben.

Festgelegte SANs können durch Klicken auf das rote x in jedem SAN-Wert entfernt werden.

DNS - Mit dem DNS Subject Alternate Name (SAN) können Sie zusätzliche Domainnamen angeben, für die das Zertifikat gültig ist. Im Gegensatz zum Feld Common Name (CN), das nur eine Domäne zulässt, kann das SAN-Feld mehrere Domänennamen enthalten, was Flexibilität und Skalierbarkeit bei der Zertifikatsverwaltung bietet. Dies ist besonders nützlich für Organisationen, die mehrere Dienste in verschiedenen Domains und Subdomains hosten, da sie die Kommunikation für alle diese Einheiten unter einem einzigen SSL/TLS-Zertifikat sichern können, was die Verwaltung vereinfacht und die Sicherheit verbessert.

IP-Adresse - Der IP Subject Alternative Name (SAN) ermöglicht die Einbeziehung von IP-Adressen neben Domainnamen als durch das Zertifikat geschützte Einheiten. Diese Funktion ist entscheidend für die Absicherung des direkten Zugriffs auf Dienste über IP-Adressen und stellt sicher, dass verschlüsselte Verbindungen auch dann aufgebaut werden können, wenn der Zugriff auf einen Server nicht über seinen Domainnamen, sondern direkt über seine IP-Adresse erfolgt. Durch die Integration von IP-SANs können Unternehmen die Sicherheit ihres Netzwerks erhöhen, indem sie die SSL/TLS-Verschlüsselung sowohl für die domänenbasierte als auch für die IP-basierte Kommunikation aktivieren, was sie vielseitig für Umgebungen einsetzbar macht, in denen Domänennamen für den Zugriff auf interne Ressourcen oder bestimmte Dienste möglicherweise nicht verwendet oder bevorzugt werden.

E-Mail-Adresse - Mit dem Subject Alternative Name (SAN) für die E-Mail-Adresse können Sie zusätzliche E-Mail-Adressen angeben, die mit dem Zertifikat verknüpft werden sollen, neben der primären Domäne oder Entität, für die es ausgestellt wurde. Dadurch kann das Zertifikat die Identität des Ausstellers für mehrere E-Mail-Adressen validieren, nicht nur für eine einzelne Domäne oder einen Common Name (CN). Es ist besonders nützlich in Szenarien, in denen eine sichere E-Mail-Kommunikation für verschiedene E-Mail-Adressen unter derselben Organisation oder Einrichtung erforderlich ist, um sicherzustellen, dass der verschlüsselte E-Mail-Austausch authentifiziert und mit der durch das Zertifikat verifizierten Identität des Ausstellers verknüpft ist. Dies macht das Email Address SAN zu einer Schlüsselfunktion für die Verbesserung der Sicherheit und Vertrauenswürdigkeit der E-Mail-Kommunikation in einem verschlüsselten Rahmen.

URI - Das URI-SAN (Uniform Resource Identifier) wird verwendet, um zusätzliche Identitäten anzugeben, die durch URIs für eine einzelne durch das Zertifikat gesicherte Entität repräsentiert werden. Im Gegensatz zu herkömmlichen SAN-Einträgen, die in der Regel Domänennamen (DNS-Namen) oder IP-Adressen enthalten, ermöglicht ein URI-SAN dem Zertifikat, die Entität mit spezifischen URIs zu verknüpfen, z. B. mit einer URL zu einer bestimmten Ressource oder einem Dienstendpunkt. Dies ermöglicht eine flexiblere und präzisere Identifizierung, so dass sichere Verbindungen mit bestimmten Ressourcen oder Diensten innerhalb einer Domäne hergestellt werden können, anstatt nur die Domäne selbst zu sichern, wodurch die Granularität und der Anwendungsbereich von SSL/TLS-Zertifikaten verbessert werden.

Nach dem korrekten Ausfüllen können Sie wählen, ob Sie eine Zertifikatsignierungsanforderung (CSR) erstellen und diese zur Signierung durch eine Zertifizierungsstelle senden oder ein selbstsigniertes Zertifikat zur sofortigen Verwendung erstellen möchten.

Mit der Schaltfläche Abbrechen wird die gesamte Anfrage abgebrochen, während die Schaltfläche Zurücksetzen alle Felder zurücksetzt.

Umbenennen

Mit der Schaltfläche Umbenennen können Sie Zertifikate umbenennen, die nicht für virtuelle Dienste verwendet werden.

Um diese Funktion zu nutzen:

Klicken Sie auf das Zertifikat, das Sie umbenennen möchten, und klicken Sie auf die Schaltfläche Umbenennen.

Die Zertifikatszeile ändert sich und Sie können ihren Namen ändern.

Wenn Sie fertig sind, klicken Sie auf die Schaltfläche Aktualisieren.

Sie können auch auf das Zertifikat doppelklicken, um es umzubenennen.

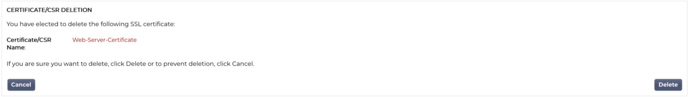

Löschen

Die Schaltfläche Löschen ist nur verfügbar, wenn ein Zertifikat ausgewählt ist. Wenn Sie darauf klicken, wird der folgende Inhalt angezeigt

Im unteren Fensterbereich wird der Löschantrag zusammen mit dem Namen des Zertifikats angezeigt, für das die Löschung beantragt wurde.

Klicken Sie auf die Schaltfläche Löschen unten rechts im Fenster, um mit dem Löschen fortzufahren.

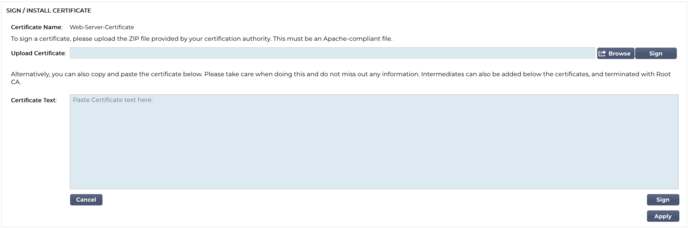

Installieren/Zeichnen

Wenn Sie eine CSR erstellen und den Antrag von einer Zertifizierungsstelle (CA) signieren lassen möchten, senden Sie die CSR an die CA. Im Gegenzug sendet die Zertifizierungsstelle das signierte Zertifikat zusammen mit der Datei des privaten Schlüssels und allen Zwischenprodukten, die für die ordnungsgemäße Funktion des Zertifikats erforderlich sind.

Möglicherweise erhalten Sie eine ZIP-Datei mit allen erforderlichen Elementen, die Sie dann im oberen Teil des rechten Fensters hochladen können.

Alternativ können Sie den Zertifikatssatz auch in einem Texteditor erstellen und den Inhalt in das Feld Zertifikatstext im unteren Bereich des Fensters einfügen.

Wenn Sie eine der beiden Methoden verwendet haben, klicken Sie auf die Schaltfläche Signieren und dann auf die Schaltfläche Übernehmen. Das signierte Zertifikat wird nun im linken Fensterbereich angezeigt.

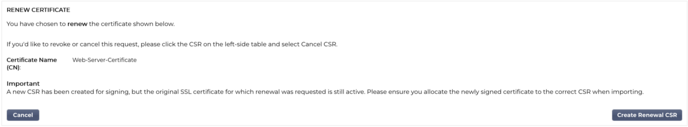

Erneuern Sie

Wenn ein Zertifikat nach Ablauf seiner Gültigkeitsdauer abläuft, können Sie es mit der Schaltfläche Erneuern verlängern und erneuern. Es gibt zwei Arten der Erneuerung.

Selbstsignierte Zertifikate

Selbstsignierte Zertifikate können im Gegensatz zu vertrauenswürdigen Zertifikaten nicht mit einer CSR erneuert werden. Stattdessen wird das selbstsignierte Zertifikat erneuert, indem eine neue Konfiguration unter Verwendung der vorhandenen Daten vorgelegt wird. Der Benutzer kann dann einen neuen Namen für das Zertifikat zusammen mit einem neuen Ablaufwert für das Zertifikat angeben.

Sobald dies geschehen ist, wird das neue selbstsignierte Zertifikat erstellt und im Zertifikatsspeicher gespeichert. Es liegt dann in der Verantwortung des Administrators, dafür zu sorgen, dass die virtuellen Dienste, die das Zertifikat verwenden, rechtzeitig neu konfiguriert werden.

Vertrauenswürdige signierte Zertifikate

Wenn es um vertrauenswürdige Zertifikate geht, die von einer Zertifizierungsstelle unterzeichnet sind, wird die Verwendung von CSRs übernommen.

Wenn Sie im oberen Bereich auf ein auslaufendes Zertifikat klicken und auf Erneuern klicken, wird Ihnen eine neue CSR mit den aktuellen Zertifikatsdetails angezeigt. Die CSR kann dann heruntergeladen und der Zertifizierungsstelle zum Signieren vorgelegt werden, woraufhin das signierte Zertifikat installiert werden kann.

Das Zertifikat, dessen Erneuerung Sie beantragt hatten, erhält den neuen Status "Erneuern". Sobald das signierte Zertifikat installiert ist, werden Sie aufgefordert, dem Zertifikat einen neuen Namen zuzuweisen. Dieser wird dann als vertrauenswürdig angezeigt. Das ursprüngliche Zertifikat wird beibehalten und alle Dienste, die es verwenden, sollten so schnell wie möglich für die Verwendung des neuen Zertifikats konfiguriert werden.

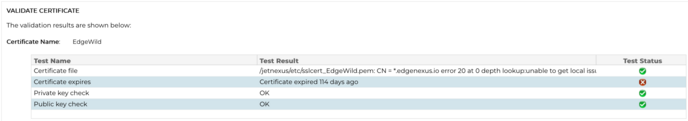

Zertifikat validieren

Ein SSL-Zertifikat besteht aus mehreren Teilen, und es ist wichtig, dass diese Teile nicht nur vorhanden sind, sondern auch in der richtigen Reihenfolge vorliegen. Die Gründe für die Validierung von SSL-Zertifikaten, die von Drittanbietern stammen, sind im Folgenden aufgeführt.

Authentifizierung: Die Validierung stellt sicher, dass das Zertifikat von einer vertrauenswürdigen Stelle stammt und die Identität der Website oder des Servers überprüft. Dies hilft dabei, Man-in-the-Middle-Angriffe zu verhindern, bei denen ein Angreifer die Kommunikation zwischen einem Client und einem Server abfangen könnte.

Integrität: Durch die Validierung eines SSL-Zertifikats können Sie sicherstellen, dass das Zertifikat nicht verfälscht oder verändert wurde. Dies ist entscheidend für die Aufrechterhaltung der Integrität der sicheren Verbindung.

Überprüfung der Vertrauenskette: SSL-Zertifikate werden von Zertifizierungsstellen (CAs) ausgestellt. Bei der Validierung eines Zertifikats wird unter anderem überprüft, ob es zu einer vertrauenswürdigen Stammzertifizierungsstelle zurückverfolgt werden kann. Dieses Verfahren stellt sicher, dass das Zertifikat legitim ist und man ihm vertrauen kann.

Status der Sperrung: Während der Validierung ist es auch wichtig zu prüfen, ob das SSL-Zertifikat von der ausstellenden Zertifizierungsstelle widerrufen wurde. Ein Zertifikat kann widerrufen werden, wenn es fälschlicherweise ausgestellt wurde, der private Schlüssel der Website kompromittiert wurde oder die Website das Zertifikat nicht mehr benötigt. Der Import eines widerrufenen Zertifikats kann zu Sicherheitslücken führen.

Ablaufprüfung: SSL-Zertifikate sind für einen bestimmten Zeitraum gültig. Bei der Validierung eines Zertifikats beim Import wird auch das Ablaufdatum überprüft, um sicherzustellen, dass es noch gültig ist. Die Verwendung eines abgelaufenen Zertifikats kann zu Sicherheitslücken führen und Browser oder Clients dazu veranlassen, die sichere Verbindung abzulehnen.

Konfiguration und Kompatibilität: Die Validierung stellt sicher, dass die Konfiguration des Zertifikats mit den Sicherheitsrichtlinien des Kunden und den technischen Anforderungen des Servers oder der Anwendung kompatibel ist. Dazu gehören die Überprüfung der verwendeten Algorithmen, der Zweck des Zertifikats und andere technische Details.

Einhaltung von Vorschriften: In bestimmten Branchen kann die Validierung von SSL-Zertifikaten vorgeschrieben sein, um den sicheren Umgang mit sensiblen Daten zu gewährleisten. Dies ist besonders wichtig in Bereichen wie Finanzen, Gesundheitswesen und E-Commerce.

Das SSL-Verwaltungssystem der OEZA ermöglicht die Validierung eines importierten SSL-Zertifikats.

Wählen Sie ein SSL-Zertifikat, das Sie importiert haben.

Klicken Sie auf die Schaltfläche Validieren.

Die Ergebnisse sind im unteren Feld zu sehen, wie in der folgenden Abbildung dargestellt.

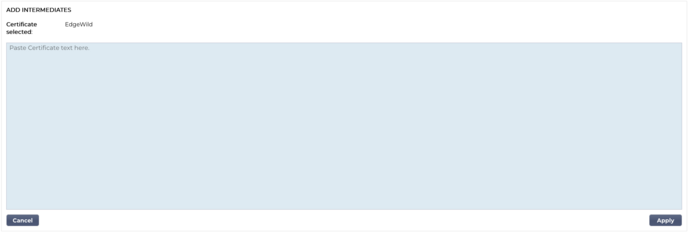

Hinzufügen von Zwischenprodukten

Wie bereits erwähnt, bestehen SSL-Zertifikate aus mehreren Teilen, von denen einer die Zwischenzertifikate sind, aus denen sich die gesamte Kette zusammensetzt.

Der SSL-Manager im ADC ermöglicht es Ihnen, fehlende Zwischenzertifikate hinzuzufügen.

Klicken Sie auf das SSL, zu dem Sie das Zwischenzertifikat hinzufügen möchten.

Klicken Sie auf die Schaltfläche Intermediates.

Es wird ein Panel angezeigt, das dem untenstehenden Bild ähnelt.

Fügen Sie den Inhalt des Zwischenzertifikats ein.

Klicken Sie auf Anwenden.

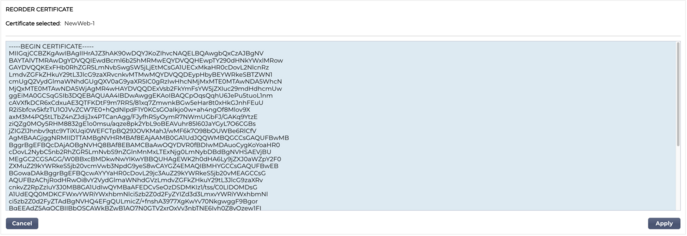

Es kann vorkommen, dass Sie die Reihenfolge der Zwischenzertifikate ändern müssen, damit das SSL-Zertifikat korrekt validiert wird. Dies geschieht über die Schaltfläche Neu anordnen.

Nachbestellung

Damit ein SSL-Zertifikat korrekt funktioniert, muss es in der richtigen Reihenfolge vorliegen.

Die goldene Regel lautet, dass das Zertifikat des Absenders an erster Stelle und das endgültige Stammzertifikat an letzter Stelle in der Kette stehen muss. Im Allgemeinen sieht dies in etwa so aus wie in der folgenden Darstellung:

Ursprünglicher Emittent > Zwischenstufe 1 > Endgültige Wurzel.

Die endgültige Wurzel ist ein vertrauenswürdiges Stammzertifikat, das von einer Zertifizierungsstelle bereitgestellt wird.

In manchen Fällen gibt es mehrere Zwischenzertifikate, die ebenfalls an der richtigen Stelle platziert werden müssen. Im Wesentlichen muss jedes nachfolgende Zertifikat das vorangehende bestätigen. Es könnte also folgendermaßen aussehen.

Ursprünglicher Emittent > Zwischenstufe 1 > Endgültige Wurzel

Wenn Sie z. B. Zwischenprodukt 2 importieren, könnte dieses am Ende der Kette stehen, was bedeuten würde, dass die Zertifizierung nicht gültig ist. Daher ist es notwendig, die Kette neu zu ordnen und Zwischenprodukt 2 an die richtige Stelle zu setzen (rot dargestellt).

Die endgültige Fassung würde also so aussehen:

Ursprünglicher Emittent > Zwischenhändler 1 > Zwischenhändler 2 > Endgültige Wurzel

-----BEGIN CERTIFICATE-----

MIIFKTCCBBGgAwIBAgISA/UUyBjJ71fucZuvpiLsdfsfsdfsdfd

...

hoFWWJt3/SeBKn+ci03RRvZsdfdsfsdfw=

-----END BESCHEINIGUNG-----

-----BEGIN CERTIFICATE-----

MIIFFjCCAv6gAwIBAgIRAJErCErPDBinsdfsfsdfsdfdsfsdfsd

....

nLRbwHqsdqD7hHwg==

-----END BESCHEINIGUNG-----

-----BEGIN CERTIFICATE-----

MIIFYDCCBsdfSDFSDFVSDVzfsdffvqdsfgsT664ScbvsfGDGSDV

...

Dfvp7OOGAN6dEOM4+SDFSDZET+DFGDFQSD45Bddfghqsqf6Bsff

-----END BESCHEINIGUNG-----

-----BEGIN CERTIFICATE-----

MIIFYDCCBsdfSDFSDFVSDVzfsdffvqdsfgsT664ScbvsfGDGSDV

...

Dfvp7OOGAN6dEOM4+SDFSDZET+DFGDFQSD45Bddfghqsqf6Bsff

-----END BESCHEINIGUNG-----

Der Abschnitt "Neu bestellen" sieht wie in der folgenden Abbildung aus, wenn Sie ein Zertifikat auswählen und auf die Schaltfläche "Neu bestellen" klicken.

Um die Abschnitte des Zertifikats neu anzuordnen, können Sie den Text im Feld kopieren, den Inhalt in einem Texteditor bearbeiten und neu anordnen und dann wieder einfügen, um den bestehenden Inhalt zu ersetzen. Klicken Sie anschließend auf die Schaltfläche Übernehmen.

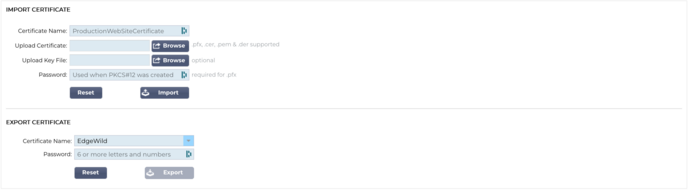

Import/Export

Wenn Sie ein Zertifikat von Ihrem SSL-Zertifikatsanbieter erhalten, wird es in Form einer ZIP-Datei oder eines Satzes von Dateien geliefert. Diese enthalten das SSL-Zertifikat, die Schlüsseldatei und die Root-Ca sowie alle Zwischenprodukte

Sie müssen sie in die ADC importieren, und deshalb haben wir eine Methode bereitgestellt, um sie zu importieren.

Es gibt eine Reihe von Formaten für SSL-Zertifikate wie CER, DER, PEM und PFX. Einige Formate erfordern eine KEY-Datei, die dem Importvorgang hinzugefügt werden muss. PFX-Dateien erfordern das Passwort, um das PFX-Zertifikat zu importieren.

Wir haben auch die Möglichkeit vorgesehen, bei Bedarf eine Bescheinigung aus dem ADC zu exportieren. Beim Export wird die Datei im PFX-Format erstellt und erfordert daher ein Kennwort für die Erstellung des Exports.

Auf der oberen Seite des Managers werden die SSL-Zertifikate angezeigt, die zur Verwendung zur Verfügung stehen oder auf die Aktivierung durch eine vertrauenswürdige Stelle warten.

Auf der oberen Seite des Managers werden die SSL-Zertifikate angezeigt, die zur Verwendung zur Verfügung stehen oder auf die Aktivierung durch eine vertrauenswürdige Stelle warten.