Диспетчер конфигурации SSL

В последующих версиях 196X реализован новый, более простой метод настройки и управления SSL-сертификатами и запросами сертификатов.

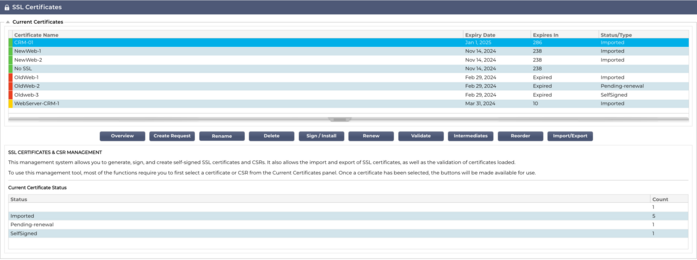

В диспетчере конфигурации SSL есть три основных раздела.

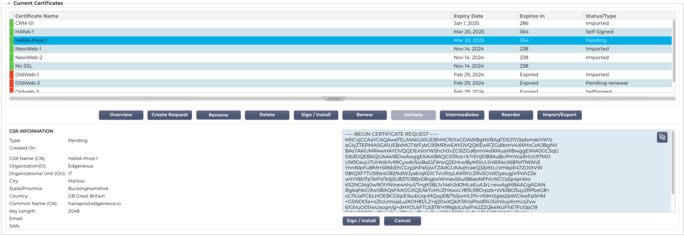

Область листинга сертификатов

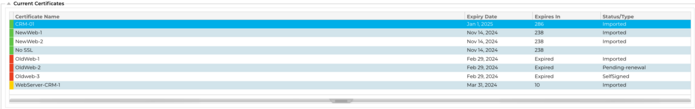

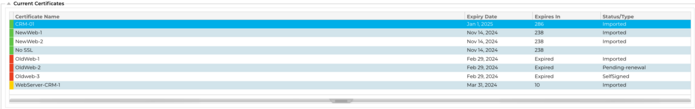

В верхней части менеджера отображаются SSL-сертификаты, которые доступны для использования или ожидают активации от доверенного центра.

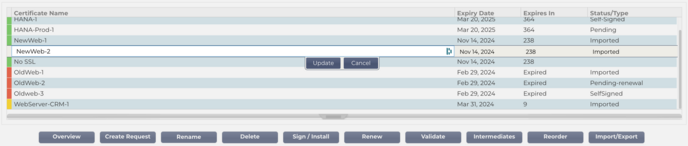

В верхней части менеджера отображаются SSL-сертификаты, которые доступны для использования или ожидают активации от доверенного центра. Сертификаты отображаются в виде четырех колонок, в которых указаны имя сертификата, дата истечения срока действия, Expires In (количество дней до истечения срока действия) и статус/тип сертификата.

Цветовые коды

Как вы можете видеть, в каждой строке показан сертификат вместе с цветовым кодированным блоком. Ниже приведена таблица, в которой показаны различные блоки с цветовой кодировкой и их значение.

|

Цветовой код

|

Значение

|

|

|

Сертификат является действующим и до истечения срока его действия остается более 60 дней

|

|

|

Срок действия сертификата истекает менее чем через 30 дней

|

|

|

Срок действия сертификата составляет от 30 до 60 дней

|

|

|

Срок действия сертификата истекает, осталось <1 день

|

|

|

Срок действия сертификата истек

|

Отображение информации о сертификате/КСР

При нажатии на сертификат или CSR информация о нем отображается на нижней панели. См. изображение ниже.

Кнопки действий и области конфигурации

Есть несколько кнопок действий, которые доступны и вступают в игру, когда сертификат выбран в Листинге.

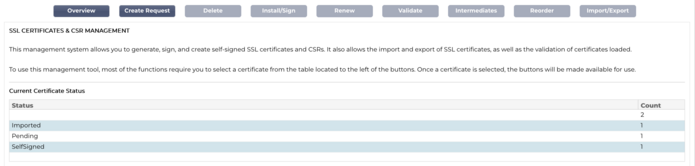

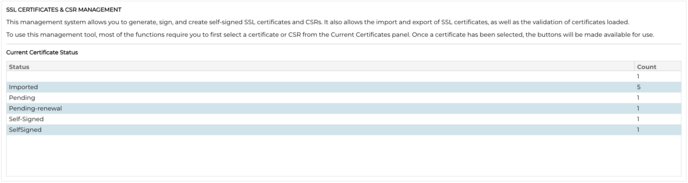

Обзор

Кнопка "Обзор" отображает общую ситуацию по сертификатам в нижней части. В отличие от других действий, кнопка "Обзор" является независимой и не требует выбора сертификата.

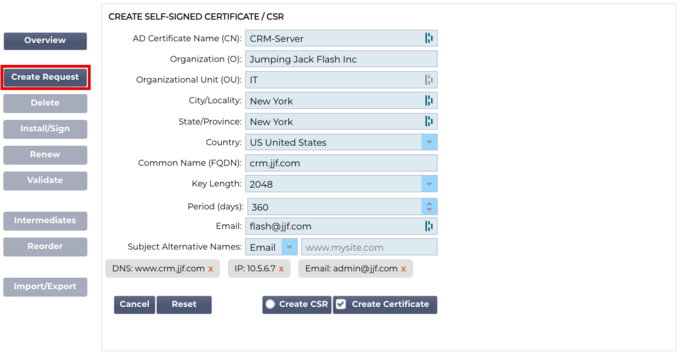

Создать запрос

Если вы хотите создать самоподписанный сертификат или CSR, вам нужно нажать на кнопку Create Request. Откроется общая панель ввода, в которой можно указать все необходимые данные.

Имя сертификата AD (CN)

Это описательное поле, которое используется для отображения имени сертификата в ADC. Запись в поле должна быть алфавитно-цифровой без пробелов.

Организация (O)

В этом поле указывается название организации, которая будет использовать сертификат.

Организационное подразделение (OU)

Обычно используется для указания отдела или организационной единицы, но это необязательное поле.

Город/местность

Как следует из названия, пользователи обычно указывают, где находится организация.

Штат/провинция

Укажите в этом поле штат, округ или провинцию.

Страна

Это обязательное поле, которое необходимо заполнить, выбрав страну, в которой будет использоваться сертификат. Пожалуйста, убедитесь, что предоставленная здесь информация является точной.

Общее название (FQDN)

Это очень важное поле, которое используется для указания полного доменного имени (FQDN) сервера (серверов), который должен быть защищен с помощью сертификата. Это может быть что-то вроде www.edgenexus.io, или edgenexus.io, или даже подстановочный знак *.edgenexus.io. Вы также можете использовать IP-адрес, если хотите привязать к нему сертификат.

Длина ключа

Используется для указания длины ключа шифрования для сертификата SSL.

Период (дни)

Срок действия сертификата в днях. По истечении этого срока сертификат становится нерабочим.

Электронная почта

Это административный идентификатор электронной почты, используемый для сертификата.

Альтернативные названия предметов (SAN)

Subject Alternative Name (SAN) - это расширение SSL-сертификатов, позволяющее защищать несколько доменных имен в рамках одного сертификата. Эта функция особенно полезна для защиты веб-сайтов с несколькими поддоменами или различными доменными именами, позволяя использовать более рациональный и экономически эффективный подход к управлению SSL. Благодаря использованию SAN один SSL-сертификат может охватывать множество доменных имен и поддоменов, устраняя необходимость в отдельных сертификатах для каждого веб-адреса, тем самым упрощая процесс защиты веб-коммуникаций и обеспечивая шифрование данных в различных доменах.

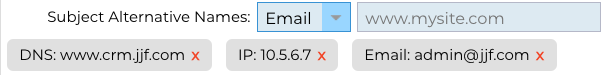

Это поле состоит из двух элементов: выпадающего списка, позволяющего выбрать тип SAN, и текстового поля для указания значения.

EdgeADC имеет следующие доступные для использования SAN: DNS, IP-адрес, адрес электронной почты и URI. Вы можете выбрать и указать несколько SAN для сертификата или CSR.

Указанные SAN можно удалить, нажав на красный x, расположенный в каждом значении SAN.

DNS - поле DNS Subject Alternate Name (SAN) позволяет указать дополнительные доменные имена, для которых действителен сертификат. В отличие от поля Common Name (CN), которое позволяет указать только один домен, поле SAN может включать несколько доменных имен, обеспечивая гибкость и масштабируемость при управлении сертификатами. Это особенно полезно для организаций, предоставляющих множество услуг в различных доменах и поддоменах, так как позволяет обеспечить безопасность связи для всех этих подразделений с помощью одного сертификата SSL/TLS, упрощая администрирование и повышая безопасность.

IP-адрес - альтернативное имя IP-субъекта (SAN) позволяет включать IP-адреса наряду с доменными именами в качестве объектов, защищаемых сертификатом. Эта функция очень важна для защиты прямого доступа к службам через IP-адреса, обеспечивая возможность установления зашифрованных соединений при обращении к серверу не через его доменное имя, а непосредственно через IP-адрес. Применяя IP SAN, организации могут повысить безопасность своей сети, обеспечивая шифрование SSL/TLS как для доменных, так и для IP-соединений, что делает их универсальными для сред, в которых доменные имена могут не использоваться или быть предпочтительными для доступа к внутренним ресурсам или конкретным службам.

Email Address (Адрес электронной почты) - параметр Email Address Subject Alternative Name (SAN) позволяет указать дополнительные адреса электронной почты, которые будут связаны с сертификатом, помимо основного домена или организации, для которой он был выпущен. Это позволяет сертификату подтвердить личность издателя для нескольких адресов электронной почты, а не только для одного домена или общего имени (CN). Это особенно полезно в сценариях, где требуется безопасная связь по электронной почте для различных адресов электронной почты одной и той же организации или подразделения, обеспечивая аутентификацию зашифрованных сообщений электронной почты и привязку к личности эмитента, подтвержденной сертификатом. Таким образом, Email Address SAN является ключевой функцией для повышения безопасности и надежности почтовых сообщений в зашифрованной среде.

URI - URI (Uniform Resource Identifier) SAN используется для указания дополнительных идентификаторов, представленных в виде URI для одной сущности, защищенной сертификатом. В отличие от традиционных записей SAN, которые обычно включают доменные имена (DNS-имена) или IP-адреса, URI SAN позволяет сертификату связать сущность с определенными URI, такими как URL-адрес определенного ресурса или конечной точки службы. Это обеспечивает более гибкую и точную идентификацию, позволяя устанавливать защищенные соединения с конкретными ресурсами или службами в домене, а не только защищать сам домен, что повышает детализацию и область применения сертификатов SSL/TLS.

После правильного заполнения вы можете создать запрос на подписание сертификата (CSR) и отправить его на подписание в центр сертификации или создать самоподписанный сертификат для немедленного использования.

Кнопка "Отмена" отменит весь запрос, а кнопка "Сброс" сбросит все поля.

Переименовать

Кнопка Rename (Переименовать) позволяет переименовать сертификаты, которые не используются в виртуальных службах.

Чтобы воспользоваться этой функцией:

Выделите сертификат, который нужно переименовать, и нажмите на кнопку Rename (Переименовать).

Строка сертификата изменится, и вы сможете изменить его название.

После этого нажмите кнопку Обновить.

Вы также можете дважды щелкнуть на сертификате, чтобы переименовать его.

Удалить

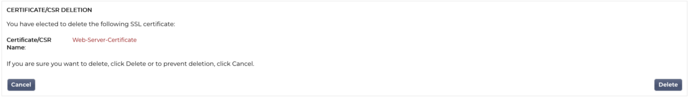

Кнопка Удалить будет доступна только при выборе сертификата. При нажатии на нее отображается следующее содержимое

В нижней панели отобразится запрос на удаление, а также имя сертификата, для которого было запрошено удаление.

Нажмите кнопку Удалить в правой нижней части панели, чтобы продолжить удаление.

Установка/подписание

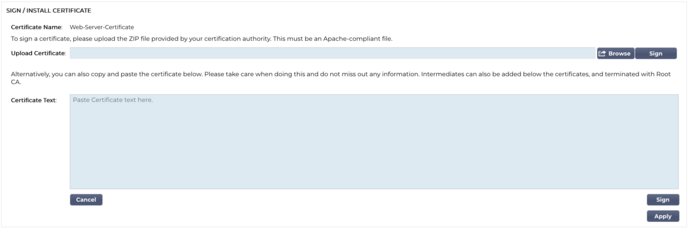

Когда вы создаете CSR и хотите, чтобы запрос был подписан центром сертификации (ЦС), вы отправляете CSR в ЦС. В ответ ЦС отправит подписанный сертификат вместе с файлом закрытого ключа и всеми промежуточными данными, необходимыми для правильной работы сертификата.

Они могут прислать вам ZIP-файл, содержащий все необходимые элементы, который можно загрузить с помощью верхней части правой панели.

Кроме того, вы можете создать набор сертификатов в текстовом редакторе и вставить его содержимое в поле Certificate Text (Текст сертификата) в нижней части панели.

После использования любого из этих способов нажмите кнопку Подписать, а затем кнопку Применить. Теперь подписанный сертификат будет отображаться в левой панели.

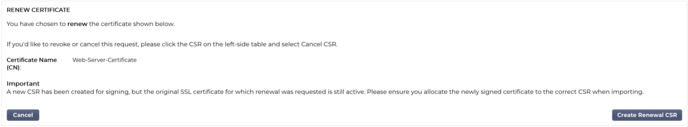

Обновить

Когда срок действия сертификата истекает, кнопка Продлить позволяет продлить и обновить сертификат. Существует два типа продления.

Самоподписанные сертификаты

Самоподписанные сертификаты, в отличие от доверенных, не могут быть обновлены с помощью CSR. Вместо этого самоподписанный сертификат обновляется путем представления новой конфигурации с использованием существующих данных. Пользователю разрешается указать новое имя сертификата и новое значение срока его действия.

После этого новый самоподписанный сертификат будет создан и сохранен в хранилище сертификатов. После этого администратор должен убедиться, что виртуальные службы, использующие сертификат, своевременно перенастроены.

Доверенные подписанные сертификаты

Когда речь идет о сертификатах, которым доверяют и которые подписаны центром сертификации, принято использовать CSR.

Когда вы нажмете на сертификат с истекающим сроком действия в верхней панели и нажмете кнопку Обновить, вам будет представлен новый CSR с текущими данными сертификата. Затем этот CSR можно загрузить и передать в центр сертификации для подписания, после чего подписанный сертификат можно установить.

У сертификата, который вы попросили продлить, появится новый статус - Renewing. После установки подписанного сертификата вам будет предложено присвоить сертификату новое имя. Оно будет отображаться как "Доверенный". Оригинальный сертификат будет сохранен, и все службы, использующие его, должны быть настроены на использование нового сертификата как можно скорее.

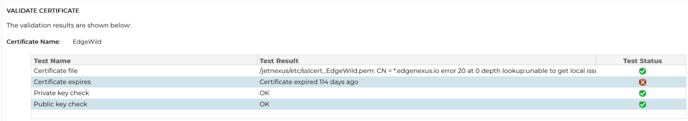

Подтвердить сертификат

SSL-сертификат состоит из нескольких частей, и очень важно, чтобы эти части не только присутствовали, но и находились в правильном порядке. Ниже перечислены причины, по которым необходимо проверять SSL-сертификаты, полученные от сторонних организаций.

Аутентификация: Проверка подлинности гарантирует, что сертификат получен от доверенного органа и удостоверяет личность веб-сайта или сервера. Это помогает предотвратить атаки типа "человек посередине", когда злоумышленник может перехватить обмен данными между клиентом и сервером.

Целостность: Проверка сертификата SSL позволяет убедиться в том, что он не был подделан или изменен. Это очень важно для поддержания целостности защищенного соединения.

Проверка цепочки доверия: Сертификаты SSL выпускаются центрами сертификации (ЦС). Проверка сертификата включает в себя проверку того, что он привязан к доверенному корневому ЦС. Этот процесс гарантирует, что сертификат является легитимным и ему можно доверять.

Статус отзыва: Во время проверки также важно проверить, не был ли SSL-сертификат отозван центром сертификации, выдавшим его. Сертификат может быть отозван, если он был выдан ошибочно, закрытый ключ сайта был скомпрометирован или сайт больше не нуждается в сертификате. Импорт отозванного сертификата может привести к уязвимостям в системе безопасности.

Проверка срока действия: SSL-сертификаты действительны в течение определенного периода. Проверка сертификата при импорте включает в себя проверку срока его действия, чтобы убедиться, что он все еще действителен. Использование сертификата с истекшим сроком действия может привести к уязвимостям и заставить браузеры или клиентов отклонить безопасное соединение.

Конфигурация и совместимость: Проверка гарантирует, что конфигурация сертификата совместима с политикой безопасности клиента и техническими требованиями сервера или приложения. Сюда входит проверка используемых алгоритмов, назначения сертификата и других технических деталей.

Соответствие нормам: В некоторых отраслях нормативные акты могут требовать подтверждения сертификатов SSL для обеспечения безопасной работы с конфиденциальной информацией. Это особенно важно в таких отраслях, как финансы, здравоохранение и электронная коммерция.

Система управления SSL ADC позволяет проверять импортированный сертификат SSL.

Выберите импортированный сертификат SSL.

Нажмите кнопку Проверить.

Результаты можно увидеть на нижней панели, как показано на изображении ниже.

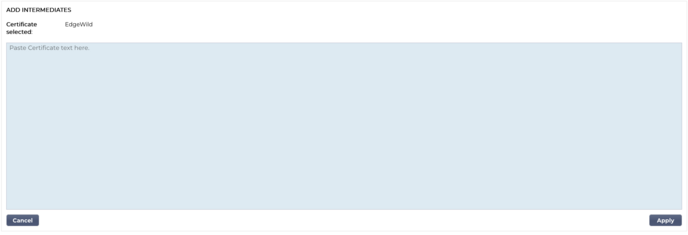

Добавление посредников

Как уже говорилось, SSL-сертификаты состоят из нескольких частей, одна из которых - промежуточные сертификаты, составляющие цепочку.

Менеджер SSL Manager в ADC позволяет добавить все недостающие промежуточные сертификаты.

Щелкните на SSL, к которому вы хотите добавить промежуточный сертификат.

Нажмите кнопку "Посредники".

Появится панель, как на рисунке ниже.

Вставьте содержимое промежуточного сертификата.

Нажмите кнопку Применить.

Возможно, вам потребуется изменить порядок промежуточных сертификатов, чтобы SSL-сертификат проверялся правильно. Это делается с помощью кнопки Reorder.

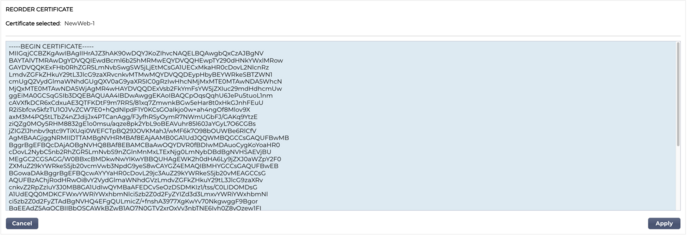

Повторный заказ

Чтобы сертификат SSL работал правильно, он должен быть расположен в правильном порядке.

Золотое правило заключается в том, что сертификат отправителя должен быть первым, а последний корневой сертификат - последним в цепочке. В общем случае это выглядит примерно так, как показано ниже:

Первоначальный эмитент > Промежуточный 1 > Окончательный корень.

Final Root - это доверенный корневой сертификат, предоставленный центром сертификации.

В некоторых случаях имеется несколько промежуточных сертификатов, которые также должны быть размещены в правильном положении. По сути, каждый следующий сертификат должен подтверждать предыдущий. В итоге это может выглядеть следующим образом.

Первоначальный эмитент > Промежуточный 1 > Окончательный корень

Когда вы импортируете, скажем, промежуточный продукт 2, он может оказаться в конце цепочки, что приведет к отказу в сертификации. Следовательно, необходимо изменить порядок и поместить промежуточный продукт 2 в правильное положение (показано красным).

Таким образом, окончательный вариант будет выглядеть так:

Оригинальный эмитент > Промежуточный 1 > Промежуточный 2 > Окончательный корень

----- НАЧАЛО СЕРТИФИКАТА-----

MIIFKTCCBBGgAwIBAgISA/UUyBjJ71fucZuvpiLsdfsdfsdfd

...

hoFWWJt3/SeBKn+ci03RRvZsdfdsfsdfw=

-----END CERTIFICATE-----

----- НАЧАЛО СЕРТИФИКАТА-----

MIIFFjCCAv6gAwIBAgIRAJErCErPDBinsdfsfsdfsdfsfsdfsd

....

nLRbwHqsdqD7hHwg==

-----END CERTIFICATE-----

----- НАЧАЛО СЕРТИФИКАТА-----

MIIFYDCCBsdfSDFSDFVSDVzfsdffvqdsfgsT664ScbvsfGDGSDV

...

Dfvp7OOGAN6dEOM4+SDFSDZET+DFGDFQSD45Bddfghqsqf6Bsff

-----END CERTIFICATE-----

----- НАЧАЛО СЕРТИФИКАТА-----

MIIFYDCCBsdfSDFSDFVSDVzfsdffvqdsfgsT664ScbvsfGDGSDV

...

Dfvp7OOGAN6dEOM4+SDFSDZET+DFGDFQSD45Bddfghqsqf6Bsff

-----END CERTIFICATE-----

После выбора сертификата и нажатия кнопки Reorder раздел Reorder выглядит так, как показано на рисунке ниже.

Чтобы изменить порядок разделов сертификата, вы можете скопировать текст в поле, отредактировать и изменить порядок содержимого в текстовом редакторе, а затем вставить его обратно, чтобы заменить существующее содержимое. После этого нажмите кнопку Применить.

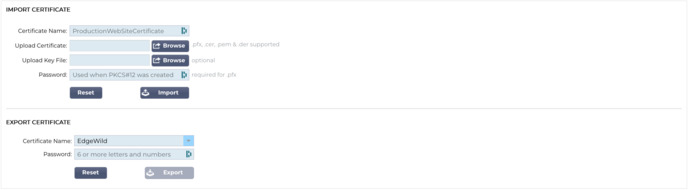

Импорт/экспорт

Когда вы получаете сертификат от поставщика SSL-сертификатов, он поставляется в виде ZIP-файла или набора файлов. Они содержат SSL-сертификат, файл ключа и корневой ca, а также все промежуточные файлы

Вам нужно будет импортировать их в ADC, и поэтому мы предоставили метод их импорта.

Существует несколько форматов сертификатов SSL, таких как CER, DER, PEM и PFX. Некоторые форматы требуют добавления файла KEY в процедуру импорта. Файлы PFX требуют ввода пароля для импорта сертификата PFX.

Мы также предусмотрели возможность экспорта сертификата из ADC, если это необходимо. При экспорте файл будет иметь формат PFX, поэтому для его создания требуется пароль.

В верхней части менеджера отображаются SSL-сертификаты, которые доступны для использования или ожидают активации от доверенного центра.

В верхней части менеджера отображаются SSL-сертификаты, которые доступны для использования или ожидают активации от доверенного центра.