- Why Edgenexus?

- Try

- Products

- Solutions

- Applications

- Resources

COMPARE

READ

WATCH

SEE

Alliances and Partners

- Support

Damn Vulnerable ウェブアプリのテストドライブ

何ですか?

テストドライブへようこそ - このドキュメントは、AzureでのDamn Vulnerable Web App (DVWA)テストドライブを最大限に活用するために必要な情報を提供します。

- DVWAはPHP/MySQLのWebアプリケーションで、その主な目的は、セキュリティの専門家が自分のスキルやツールを法的な環境でテストするための支援となることです。 私たちは、DVWAの導入をできるだけ簡単にするために、ロードバランサーであるedgeNEXUS ALB-Xに簡単に適用できる機能アドオンを構築しました。

Looxy.ioは、弊社が推奨する外部テストツールです。 様々なSecurity(その他のテスト)を実行することができます。 何より無料なのが嬉しい!looxy.io。

その仕組みは?

ALB-Xは、コンテナ化されたアプリケーションを実行する機能を持ち、直接またはロードバランサーのプロキシを使って結合することができます。 この画像にはすでに1つのアドオンが展開されていますが、Appstore theにアクセスして、さらに展開することができます。

接続性の概要

Azureクラウドに配置された仮想マシンは、標準的なデータセンター環境に配置されたものと同じように、プライベートな内部IPアドレス(NATされたIP)を使用します。

- パブリックインターネット経由でリソースにアクセスするために、割り当てられたパブリックIPアドレスから仮想マシンのプライベートIPアドレスへのNAT機能が実行されます。 アプライアンスには1つのIPアドレスが割り当てられ、異なるリソースへのアクセスには異なるポートが使用されます。 下の図は、それぞれの機能がどのように通信しているかを示しています。 DVWA Online, Damn Vulnerable Web Application.

Dockerのホスト名/IPアドレスとIPサービスの接続性

ALB-X上に配置されたアドオン・アプリケーションは、内部のdocker0ネットワーク・インターフェースを介してALB-Xと通信します。 内部のdocker0プールから自動的にIPアドレスが割り当てられます。

Add-Onアプリケーションの各インスタンスのホスト名は、アプリケーションを起動する前にALB-XのGUIで設定します。 ALB-Xはこの内部ホスト名を使って、アプリケーションのdocker0のIPアドレスを解決することができます。 アプリケーションコンテナのアドレスを指定する際には、常にホスト名を使用してください。

- ALB-XにはAzure eth0のプライベートIPアドレスを使用したIPサービスを設定し、アドオンアプリケーションへの外部からのアクセスを可能にしています。 これにより、ALB-Xのリバースプロキシ機能を利用して、必要に応じてSSLオフロードやポート変換を行うことができます。 これが全てのオープンポートですね。ALB-X GUIマネージメント:27376 DVWA:80

テストドライブGUIへのアクセス

テストドライブをリクエストすると、DVWAテストアプライアンスの新しいインスタンスがAzureに作成されます。

- 起動すると、ALB-XプラットフォームのWeb GUIにアクセスするためのインターネットホスト名と、固有のユーザー名とパスワードの組み合わせが通知されます。

このため、Chromeブラウザの使用を推奨します。 サーバーへのアクセス

https://host name:27376

- 管理アクセスにはローカルのSSL証明書を使用しているため、ブラウザでセキュリティ警告を受け入れるように促されます。 ログインすると、「IPサービスの事前設定」画面が表示されます。

ALB-Xの追加機能

左メニューの「Library」をクリックし、「Add-Ons」を選択します。 ここでは、ALB-Xプラットフォームに導入されたDVWAアドオンをご覧いただけます。

コンテナ名またはホスト名としてdvwa1が設定されており、アプリケーションの起動時に割り当てられた172.x.x.xのdocker0のダイナミックIPアドレスが確認できます。

- なお、Azure環境では、アドオンのGUIアクセスボタンは使用されません。 また、ALB-Xの他のGUIインターフェイスをクリックしてお楽しみください。

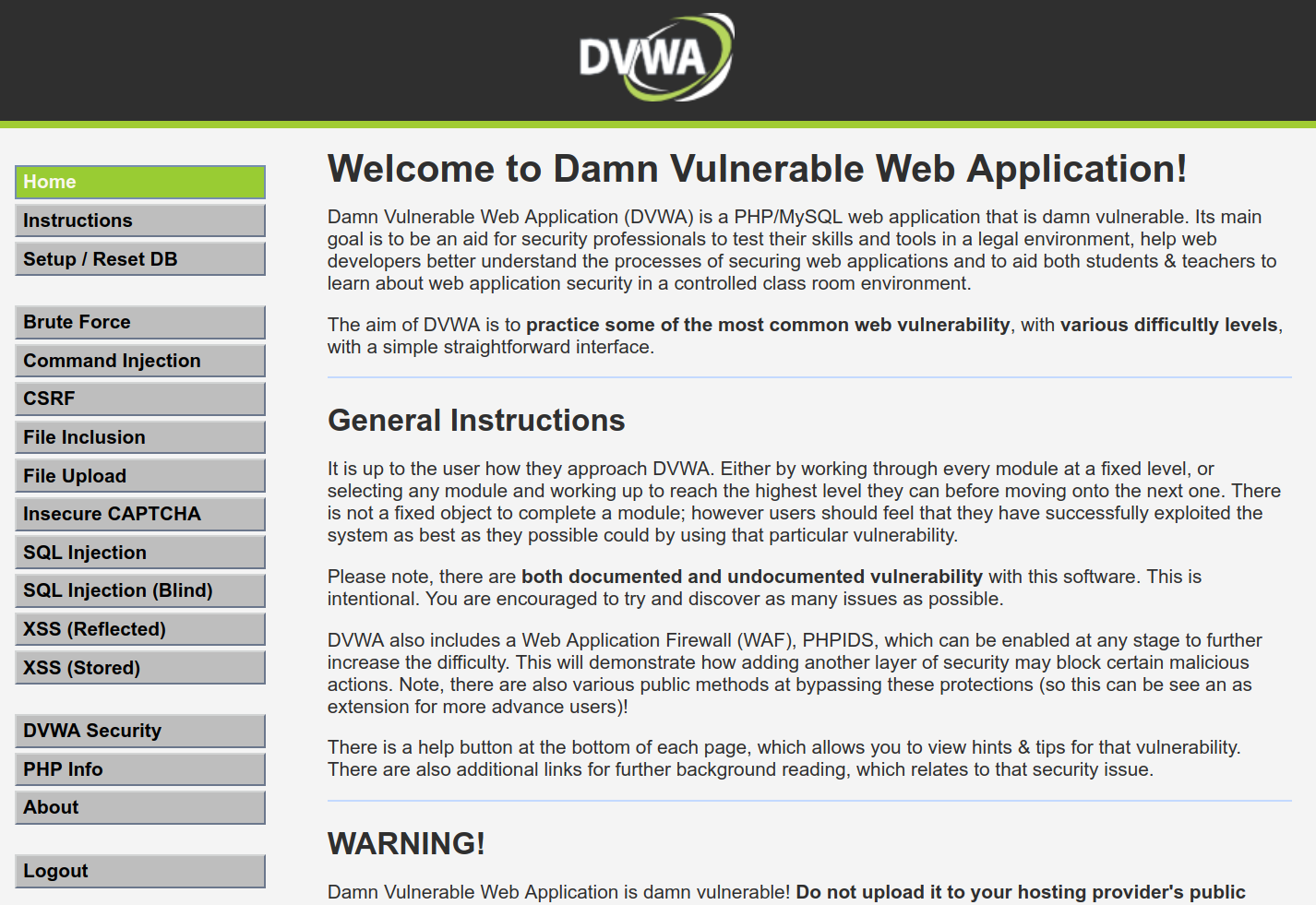

脆弱なウェブアプリケーション

DVWAの機能に興味をお持ちのようですので、DVWAのGUIをご覧になってみてはいかがでしょうか。 IPサービスのネーミングからもわかるように、DVWAは80番ポートで動作しています。

- ブラウザにテストドライブのアドレスを入力すると、DVWA Setupページが表示されます。

Create / Reset Database」をクリックします。

- DVWAにデフォルトのクレデンシャルadmin / passwordでログインします。

- これで、DVWA に admin としてログインできます。

DVWAのデフォルトのセキュリティレベルは "Impossible "であるため、脆弱性は発生しません。

- DVWAセキュリティメニューをクリックして、ドロップダウンから「低」を選択し、送信をクリックしてレベルを低に設定してください。 DVWAは、脆弱性テストのターゲットとして使用するための準備が整っています。

コマンド・インジェクション

DVWAの脆弱性の一つを利用してみます。 DVWAには、任意のIPアドレスにpingできるページがあることがわかります。 DVWAがセキュリティモード「低」で入力パラメータの検証を行うかどうかを確認します。 IPアドレス入力欄に「127.0.0.1; cat /etc/passwd」と入力してください。

これで、任意のコマンドを注入して、OSに登録されているユーザーのリストを取得することに成功しました。

- DVWAの使用については、ウェブアプリケーションセキュリティのスキルアップに役立つオンラインリソースが多数あります。 また、お客様のWAF導入のお手伝いをさせていただきたいと思います。 お問い合わせは pre-sales@edgenexus.io まで。

ぜひともご一報ください

- 私たちは知識が豊富でフレンドリーだと言われますが、それを判断するのはあなたです。