- Why Edgenexus?

- Try

- Products

- Solutions

- Applications

- Resources

COMPARE

READ

WATCH

SEE

Alliances and Partners

- Support

Malditos Vulneráveis Teste de aplicação Web

O que é isso?

Bem-vindo ao nosso test drive - este documento lhe fornecerá as informações necessárias para tirar o máximo proveito do Damn Vulnerable Web App (DVWA) test drive em Azure.

- DVWA é uma aplicação web PHP/MySQL, cujo objetivo principal é ser uma ajuda para os profissionais de segurança testarem suas habilidades e ferramentas em um ambiente legal. Tentamos tornar a implantação do DVWA o mais simples possível e construímos um recurso adicional que pode ser facilmente aplicado ao equilibrador de carga edgeNEXUS ALB-X.

Looxy.io é a nossa ferramenta de testes externos recomendada. Pode realizar uma variedade de testes de Segurança (e outros testes). O melhor de tudo é grátis! looxy.io

Como funciona?

O ALB-X tem a capacidade de executar aplicações em contêineres que podem ser unidas diretamente ou usando o balanceador de carga proxy. Esta imagem tem 1 Add-On já implantado mas você pode sempre ir ao Appstore the e implantar mais.

Visão Geral da Conectividade

As máquinas virtuais implantadas na nuvem Azure utilizam o endereçamento IP interno privado (NAT'ed IP's) da mesma forma que seriam implantadas num ambiente de centro de dados padrão.

- Para ter acesso ao recurso através da Internet pública, é realizada uma função NAT a partir do endereço IP público atribuído para o endereço IP privado da máquina virtual. É atribuído um endereço IP ao aparelho e são utilizadas diferentes portas para aceder aos diferentes recursos. O diagrama abaixo mostra como as diferentes funções comunicam. DVWA Online, Damn Vulnerable Web Application.

Nome do anfitrião do Docker / endereço IP e conectividade do serviço IP

As aplicações Add-On implantadas no ALB-X comunicam-se com o ALB-X através de uma interface de rede interna da doca0. São-lhes automaticamente atribuídos endereços IP do pool interno do estivador0.

Um nome de host para cada instância de aplicação Add-On é configurado através do ALB-X GUI antes de iniciar a aplicação. O ALB-X é capaz de resolver o endereço IP do docker0 para a aplicação utilizando este nome de anfitrião interno. Utilize sempre o nome do anfitrião quando abordar os recipientes da aplicação - os IP's podem mudar!

- Os serviços IP que utilizam o endereço IP privado Azure eth0 são configurados no ALB-X para permitir o acesso externo à aplicação add-on. Isto permite a utilização da função de proxy reverso ALB-X para efectuar a descarga SSL e a tradução de portas quando necessário. Portanto, todos estes são os portos abertos: ALB-X GUI Management: 27376 DVWA: 80

Aceder ao GUI Test Drive

Quando você solicita um test drive, uma nova instância do aparelho de teste DVWA é criada em Azure.

- Uma vez iniciado, você será avisado do nome do host da Internet para poder acessar a GUI da Web da plataforma ALB-X também a combinação única de nome de usuário e senha.

Recomendamos a utilização do navegador Chrome para este fim. Acesse o Servidor

https://host nome:27376

- Ao utilizarmos um certificado SSL local para o acesso de gestão, ser-lhe-á pedido no seu navegador que aceite o alerta de segurança. Verá o ecrã dos serviços IP pré-configurados uma vez iniciado a sessão.

ALB-X Add-Ons

Clique em Biblioteca no menu à esquerda e selecione Add-Ons. Aqui você pode ver o DVWA Add-On que foi implantado na plataforma ALB-X.

Ele foi configurado com um container ou host name dvwa1 e você pode ver o endereço IP 172.x.x.x.x dinâmico docker0 que foi alocado quando a aplicação foi iniciada.

- Nota no ambiente Azure, os botões de acesso ao GUI Add-On não são utilizados. Sinta-se à vontade para clicar no resto da interface GUI ALB-X para se familiarizar.

Maldito aplicativo da Web Vulnerável

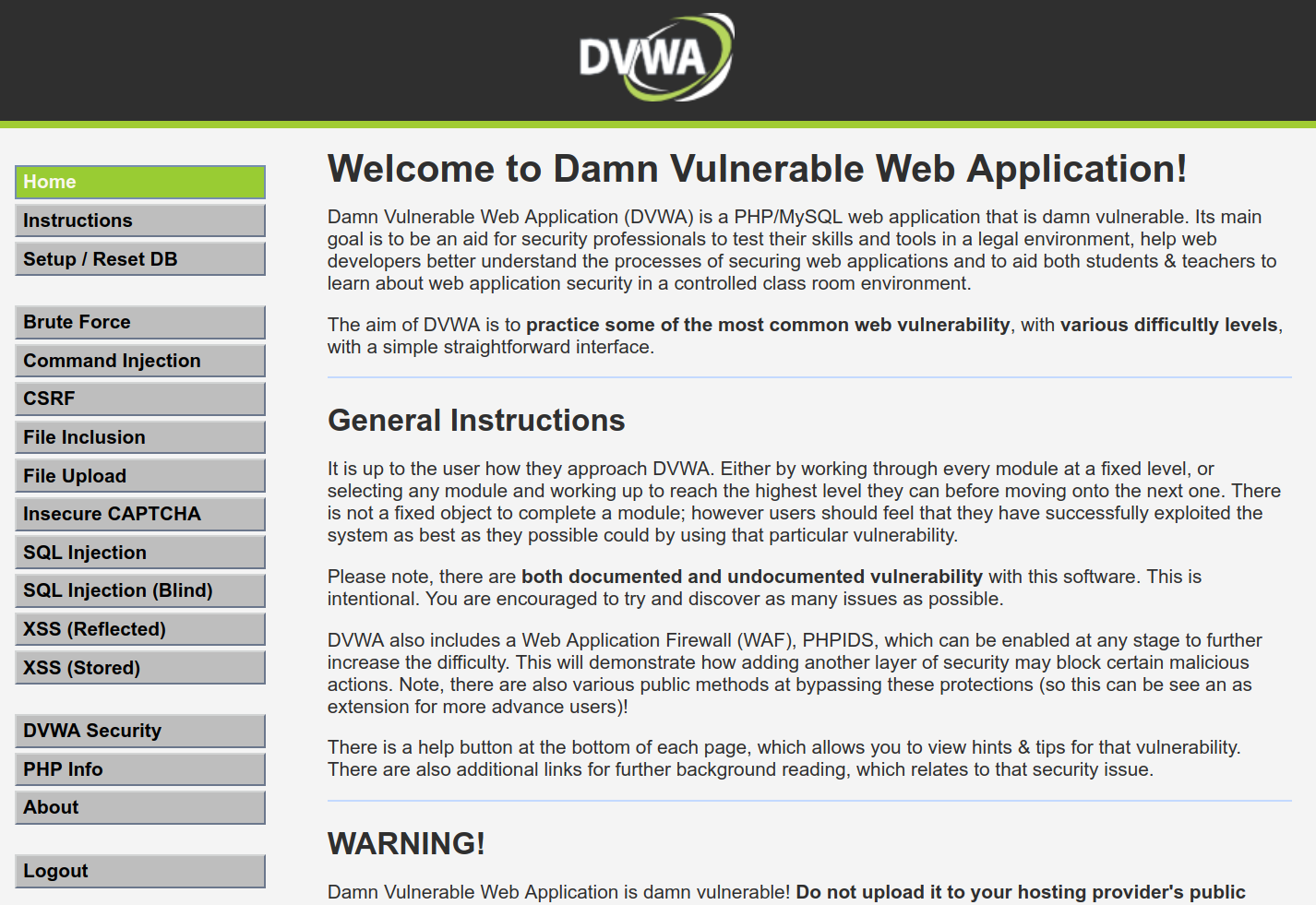

Como é a funcionalidade DVWA que você está interessado, faria sentido agora dar uma olhada na GUI do DVWA. O DVWA, como você pode ver pelo nome dos serviços IP, funciona na porta 80.

- Quando você digitar seu endereço de test drive em seu navegador, você será apresentado com a página de configuração do DVWA.

Clique em Create / Reset Database (Criar / Reiniciar banco de dados)

- Iniciar sessão no DVWA com a senha / administrador de credenciais padrão.

- Será agora registado no DVWA como administrador.

O nível de segurança padrão para o DVWA é "Impossível", portanto, não exibirá nenhuma vulnerabilidade.

- Você deve definir o nível para baixo clicando no menu de segurança do DVWA selecionando "Low" na lista suspensa e clicando em submit. O DVWA está agora todo preparado e pronto a ser utilizado como um alvo de teste de vulnerabilidade.

Injeção de comando

Vamos tentar explorar uma das vulnerabilidades do DVWA. Como podemos ver, há uma página no DVWA onde podemos pingar qualquer endereço IP. Vamos verificar se o DVWA executa a validação dos parâmetros de entrada no modo de segurança "Baixa". Digite "127.0.0.1; cat /etc/passwd" no campo de entrada de endereço IP.

Voilà, nós injetamos com sucesso um comando arbitrário e conseguimos uma lista de usuários registrados no sistema operacional.

- Há muitos recursos on-line sobre o uso do DVWA que podem ajudar a melhorar suas habilidades de segurança de aplicações web. Agradecemos o seu feedback e teremos todo o prazer em ajudar na criação da sua própria implementação do WAF de produção. Para assistência, envie um e-mail para pre-sales@edgenexus.io

Maldito aplicativo da Web Vulnerável (DVWA)

Um servidor web alvo configurável que pode ser usado para testar seu WAF e ferramenta de Ataque

Ferramenta de Ataque de Aplicações Web ZAP

Web Application Attack Tool é um scanner de vulnerabilidade baseado em OWASP ZAP

Gostaríamos muito de ouvir de você

- As pessoas dizem que somos conhecedores e amigáveis, mas você pode ser o juiz disso.

Não acredite em nossa palavra - faça um teste gratuito

Hardware, software ou mesmo sua própria imagem on-line completa com um ambiente de teste completo.

Basta nos dizer o que você precisa

aqui

LOJA APP