- Why Edgenexus?

- Try

- Products

- Solutions

- Applications

- Resources

COMPARE

READ

WATCH

SEE

Alliances and Partners

- Support

该死的脆弱 网络应用测试驱动器

它是什么?

欢迎来到我们的试驾 - 此文档将为您提供您从 Azure 的该死的易受攻击的 Web 应用程序 (DVWA) 试驾中获取最大信息所需的信息。

- DVWA 是 PHP/MySQL 网络应用程序,其主要目标是帮助安全专业人员在法律环境中测试他们的技能和工具。 我们已尝试使 DVWA 的部署尽可能简单,并构建了一个功能附加组件,可以轻松地应用于边缘 NEXUS ALB-X 负载平衡器。

Looxy.io 是我们推荐的外部测试工具。 它可以运行各种安全(和其他测试)。 最重要的是它是免费的! looxy.io

它是如何工作的?

ALB-X 能够运行可直接连接在一起的容器化应用程序或使用负载平衡器代理。 此图像已部署 1 个附加组件,但您始终可以访问应用商店并部署更多。

连接概述

部署在 Azure 云中的虚拟机使用私有内部 IP 寻址(NAT'ed IP's),其方式与部署在标准数据中心环境中的方式相同。

- 为了通过公共互联网访问资源,需要执行从分配的公共 IP 地址到虚拟机的私有 IP 地址的 NAT 功能。 一个 IP 地址分配给设备,不同的端口用于访问不同的资源。 下图显示了不同功能的通信方式。 DVWA 在线, 该死的脆弱网络应用程序。

Docker 主机名/IP 地址和 IP 服务连接

部署在 ALB-X 上的附加应用程序通过内部 Docker0 网络接口与 ALB-X 进行通信。 它们是从内部 docker0 池中自动分配的 IP 地址。

在开始应用程序之前,通过 ALB-X GUI 配置了每个附加应用程序实例的主机名称。 ALB-X 能够使用此内部主机名为应用程序解析 docker0 IP 地址。 在寻址应用程序容器时始终使用主机名——IP 可能会改变!

- 使用 Azure eth0 私有 IP 地址的 IP 服务在 ALB-X 上配置,以允许外部访问附加应用程序。 这允许使用 ALB-X 反向代理功能在需要时执行 SSL 卸载和端口转换。 因此,这些都是开放端口: ALB-X GUI 管理: 27376 DVWA: 80

访问体验版 GUI

当您请求试驾时,在 Azure 中创建了 DVWA 测试设备的新实例。

- 一旦它开始,你会被告知互联网主机名称能够访问网络GUI的ALB-X平台,也独特的用户名和密码组合。

为此,我们建议使用 Chrome 浏览器。 访问服务器

https://主机名:27376

- 由于我们使用本地 SSL 证书进行管理访问,系统会在浏览器中提示您接受安全警报。 登录后,您将看到预配置 IP 服务屏幕。

ALB-X 附加组件

单击左菜单中的库并选择附加组件。 在这里,您可以看到已部署在 ALB-X 平台上的 DVWA 附加组件。

它已配置为容器或主机名称 dvwa1,您可以看到在应用程序开始时分配的 172.x.x.x 动态 docker0 IP 地址。

- 请注意,在 Azure 环境中,不使用附加 GUI 访问按钮。 随意单击 ALB-X GUI 界面的其余部分以熟悉它。

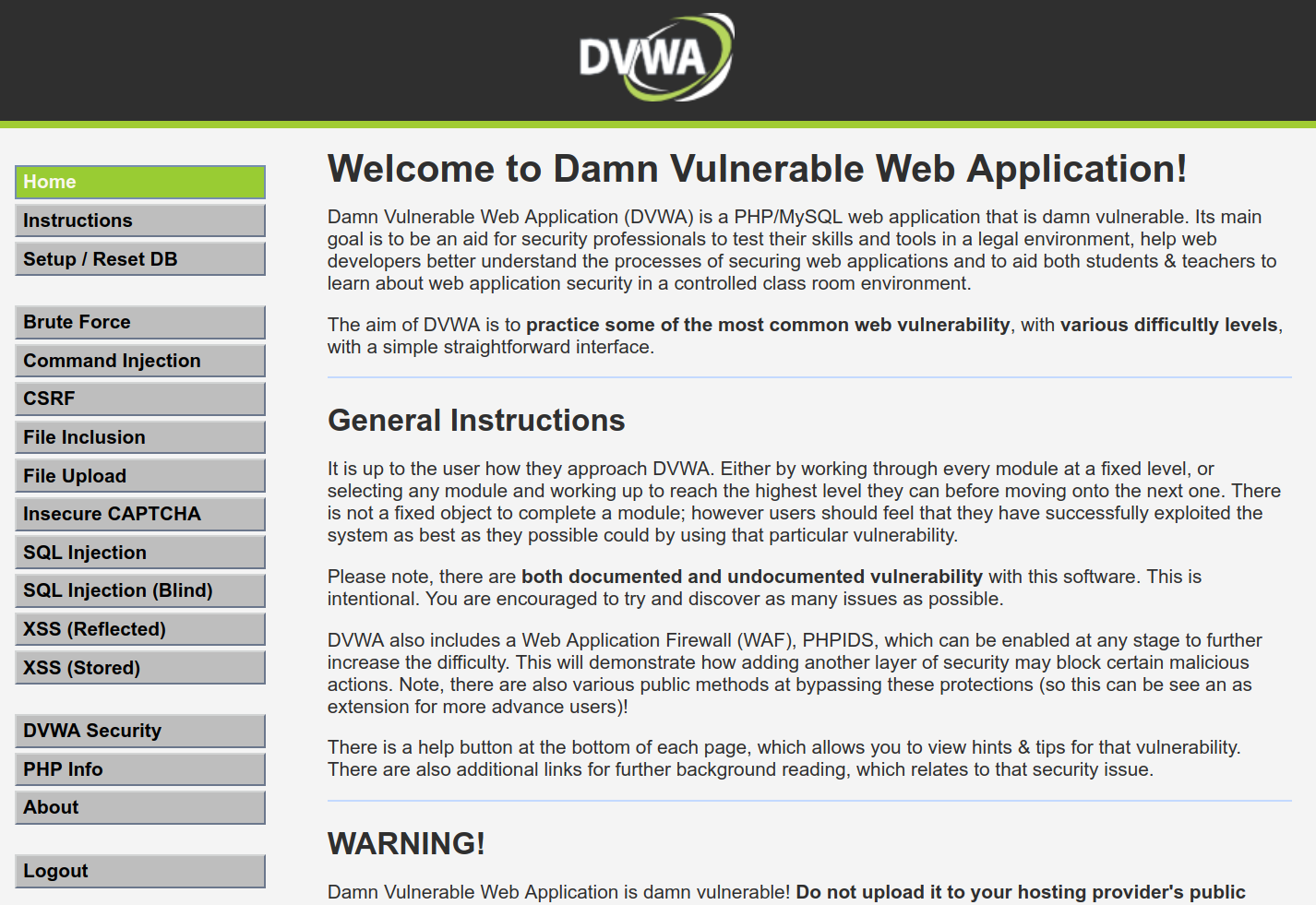

该死的脆弱网络应用程序

由于您感兴趣的是 DVWA 功能,现在查看 DVWA GUI 是有意义的。 从 IP 服务命名中可以看到 DVWA 在 80 端口运行。

- 当您在浏览器中输入试驾地址时,您将收到 DVWA 设置页面。

单击"创建/重置数据库"

- 使用默认凭据管理员/密码登录 DVWA。

- 您现在将以管理员身份登录到 DVWA。

DVWA 的默认安全级别是"不可能的",因此它不会显示任何漏洞。

- 您应该通过单击 DVWA 安全菜单从下拉和单击提交中选择"低"来将级别设置为低。 DVWA 现在已准备就绪,可以用作漏洞测试目标。

命令喷射

我们将尝试利用 DVWA 漏洞之一。 正如我们所看到的,DVWA 中有一个页面,我们可以平下任何 IP 地址。 让我们检查 DVWA 是否在"低"安全模式下执行输入参数验证。 输入"127.0.0.1:猫/等/通过"在IP地址输入字段。

Voilé,我们已经成功地注入了任意命令,并获得了在操作系统中注册的用户列表。

- 有许多关于使用DVWA的在线资源,这可能有助于提高您的网络应用程序安全技能。 我们欢迎您提供反馈,并很乐意协助您设置自己的生产 WAF 实施。 欲获得帮助,请邮寄 pre-sales@edgenexus.io

我们很想听到您的声音

- 人们说我们知识渊博且友好,但您可以对此做出判断。